„Microsoft“ paskelbė ketvirtąją metinę „Microsoft“ skaitmeninės gynybos ataskaitą“, kurioje apžvelgiamos tendencijos nuo 2022 m. liepos mėn. iki 2023 m. birželio mėn., susijusios su nacionalinių valstybių veikla, kibernetiniais nusikaltimais ir gynybos metodais. „Microsoft Threat Intelligence“ stebėjo daugiau kaip 300 unikalių grėsmių subjektų, buvo pašalinta daugiau kaip 100 000 domenų, kuriuos naudojo kibernetiniai nusikaltėliai. Vartotojų slaptažodžių atakų skaičius per pastaruosius metus išaugo dešimt kartų, o per pastaruosius metus „Microsoft“ pastebėjo maždaug 6000 „MFA nuovargio“ bandymų per dieną.

Kibernetinės atakos per pastaruosius metus palietė 120 šalių, kurias paskatino vyriausybių remiamas šnipinėjimas, o įtakos operacijų (ang. influence operations, IO) skaičius taip pat auga. Kartais beveik pusė šių atakų buvo nukreiptos prieš NATO valstybes nares, o daugiau kaip 40 proc. atakų buvo nukreiptos prieš vyriausybines ar privataus sektoriaus organizacijas, susijusias su ypatingos svarbos infrastruktūros kūrimu ir priežiūra. Nors praėjusių metų atakos dažnai buvo sutelktos į sunaikinimą arba jomis siekiama gauti finansinės naudos panaudojant išpirkos reikalaujančią programinę įrangą, duomenys rodo, kad pagrindinė motyvacija sugrįžo prie noro pavogti informaciją, slaptai stebėti bendravimą arba manipuliuoti tuo, ką žmonės skaito.

„MFA nuovargio“ atakų padaugėjo dešimt kartų

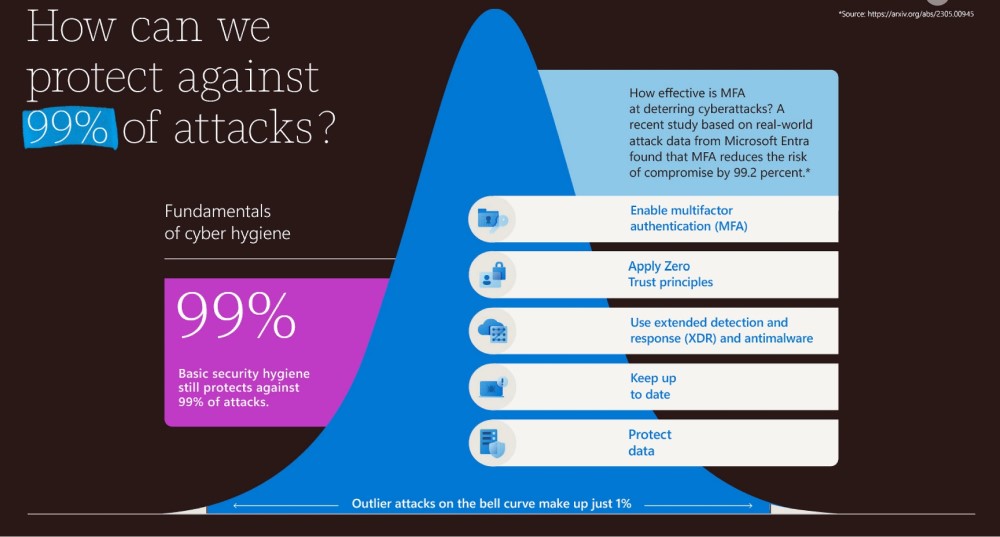

MFA yra vis įprastesnis autentifikavimo metodas, pagal kurį vartotojai turi pateikti du ar daugiau identifikavimo „veiksnių“, kad galėtų pasiekti svetainę ar programą, pvz., slaptažodį kartu su veido atpažinimu arba vienkartiniu slaptažodžiu. Nors MFA įdiegimas sumažina pavojaus riziką 99,2 proc., programišiai vis dažniau naudojasi „MFA nuovargiu“, bombarduodami vartotojus MFA pranešimais ir tikėdamiesi, kad jie pagaliau patvirtins ir suteiks prieigą.

„Microsoft“ per pastaruosius metus pastebėjo maždaug 6000 „MFA nuovargio“ bandymų per dieną. Pirmąjį 2023 m. ketvirtį slaptažodžiais pagrįstų atakų prieš debesų tapatybes išaugo net dešimt kartų – nuo maždaug 3 mlrd. per mėnesį iki daugiau nei 30 mlrd.

„Matome nerimą keliančią kibernetinių nusikaltimų didėjimo tendenciją. Pavyzdžiui, vartotojų slaptažodžių atakų skaičius per pastaruosius metus išaugo dešimt kartų, vidutiniškai iki 4000 atakų per sekundę. „Microsoft“ ir kitos technologijų įmonės ir toliau diegia saugumo priemones, skirtas apsaugoti vartotojus asmeniniu, įmonių ir valstybės lygiu“, – sako Renate Strazdina, „Microsoft“ Nacionalinių technologijų pareigūnė.

Daugėja atakuojamų šalių ir sektorių

Nors JAV, Ukraina ir Izraelis ir toliau yra labiausiai atakuojami, praėjusiais metais išpuolių mastas išaugo pasauliniu mastu. Iranas suaktyvino savo veiklą Artimuosiuose Rytuose. Organizacijos, dalyvaujančios politikos formavimo ir vykdymo veikloje, buvo vienos iš labiausiai atakuojamų, tuo pačiu nukreipiant dėmesį į šnipinėjimą.

Nacionalinių valstybių veikėjai, siekdami skleisti pageidaujamą propagandos naratyvą, kartu su kibernetinėmis operacijomis dažniau taiko įtakos operacijas. Pavyzdžiui, po invazijos į Ukrainą Rusija nuosekliai derino savo įtakos operacijas su karinėmis ir kibernetinėmis atakomis. Panašiai 2022 m. liepos ir rugsėjo mėn. Iranas įgyvendino destruktyvias kibernetines atakas prieš Albanijos vyriausybę vykdydamas koordinuotą įtakos kampaniją, kuri vis dar tęsiasi.

Tiek Rusija, tiek Kinija didina savo įtakos operacijų prieš įvairias diasporas mastą. Rusija siekia įbauginti pasaulines ukrainiečių bendruomenes ir pasėti nepasitikėjimą tarp karo pabėgėlių ir juos priimančių bendruomenių įvairiose šalyse, ypač Lenkijoje ir Baltijos šalyse. Rusijos valstybės veikėjai išplėtė savo veiklą, susijusią su Ukraina, nukreipdami ją prieš Kijevo sąjungininkus, daugiausia NATO nares. 2023 m. balandį ir gegužę „Microsoft“ pastebėjo aktyvumo prieš Vakarų organizacijas šuolį, iš kurių 46 proc. buvo NATO valstybėse narėse, ypač JAV, Jungtinėje Karalystėje ir Lenkijoje. Plati ir sudėtinga Kinijos veikla atspindi jos dvigubus siekius įgyti pasaulinę įtaką ir rinkti žvalgybos duomenis. Jų taikiniai dažniausiai yra JAV gynyba ir kritinė infrastruktūra, taip pat – šalys, besiribojančios su Pietų Kinijos jūra (ypač Taivanas) ir net pačios Kinijos strateginiai partneriai. Praėjusiais metais kai kurie Irano valstybės veikėjai išplėtė savo išpuolių kompleksiškumą. Šiaurės Korėja per pastaruosius metus patobulino savo kibernetines operacijas, ypač kriptovaliutų vagysčių ir tiekimo grandinės atakų srityje. Be to, Šiaurės Korėja naudoja sukčiavimo el. laiškus ir „LinkedIn“ profilius, atakuodama Korėjos pusiasalio ekspertus visame pasaulyje, kad gautų žvalgybos duomenų.

DI sukuria ir naujų grėsmių, ir naujų gynybos galimybių

Užpuolikai jau naudoja dirbtinį intelektą kaip ginklą tobulindami sukčiavimo pranešimus ir papildydami įtakos operacijas sintetiniais vaizdais. Tačiau dirbtinis intelektas taip pat bus labai svarbus papildant sėkmingą gynybą, automatizavimą ir kibernetinį saugumą tam tikrais aspektais, tokiais kaip grėsmių aptikimas, atsakas, analizė ir prognozavimas. Dirbtinis intelektas taip pat gali leisti dideliems kalbos modeliams (angl. Large language models, LLM) iš sudėtingų duomenų generuoti natūralios kalbos įžvalgas ir rekomendacijas, o tai padeda analitikams veiksmingiau ir greičiau reaguoti. Jau dabar matome, kad dirbtinio intelekto varoma kibernetinė gynyba atremia kibernetinių atakų bangą: pavyzdžiui, Ukrainoje DI padėjo gintis nuo Rusijos.

Kibernetinių nusikaltimų būklė

Nors grėsmingos grupuotės per pastaruosius metus gerokai pagreitino savo atakų tempą, „Microsoft“ produktuose integruota apsauga užblokavo dešimtis milijardų kenkėjiškų programų grasinimų, sutrukdė 237 milijardus brutalios jėgos slaptažodžio atakų bandymų ir sušvelnino 619 000 paskirstytų paslaugų trikdymo (DDoS) atakų, kuriomis siekiama išjungti serverį, paslaugą ar tinklą, užvaldant jį didžiuliu interneto srautu.

Išpirkos reikalavimų atakos tampa sudėtingesnės ir greitesnės

„Microsoft“ telemetrijos duomenimis, nuo 2022 m. rugsėjo mėn. organizacijos patyrė 200 proc. daugiau žmonių vykdomų išpirkos reikalaujančių programų atakų. Šios atakos paprastai yra nukreiptos prieš visą organizaciją, reikalaujant išpirkos. Užpuolikai taip pat tobulina atakas, kad sumažintų savo pėdsaką: 60 proc. jų naudoja nuotolinį šifravimą, todėl procesais besiremiantis taisymas tampa neveiksmingas. Šios atakos taip pat išsiskiria tuo, kad jos bando gauti prieigą prie nevaldomų arba atsineštų įrenginių. Daugiau kaip 80 proc. visų „Microsoft“ pastebėtų pažeidimų kyla dėl tokių nevaldomų įrenginių.

„Užpuolikai dažnai rašo el. laiškus kurdami skubos jausmą, o žmonės, panikuodami ar skubėdami, gali nepastebėti ženklų, identifikuojančių apgaulingą el. laišką. Brutalios jėgos nėra, nenaudojamas techninis pažeidžiamumas – atakuodami tikslinius galutinius vartotojus, užpuolikai labiau naudojasi socialiniais įgūdžiais“, – priduria Renate Strazdina.

Pagrindinė saugumo higiena vis dar apsaugo nuo 98 proc. atakų. Atsparumo sėkmės veiksniai, kuriuos turėtų taikyti kiekviena organizacija, yra daugiafaktorinio autentifikavimo (MFA) įgalinimas, nulinio pasitikėjimo (angl. Zero Trust) principų taikymas, išplėstinio aptikimo ir atsako apsaugos nuo kenkėjiškų programų naudojimas, sistemų atnaujinimas ir duomenų apsauga.

„Microsoft“ skaitmeninės gynybos ataskaitą“ galima rasti čia: https://www.microsoft.com/en-us/security/security-insider/microsoft-digital-defense-report-2023.

„Microsoft“ paskelbė ketvirtąją metinę „Microsoft“ skaitmeninės gynybos ataskaitą“, kurioje apžvelgiamos tendencijos nuo 2022 m. liepos mėn. iki 2023 m. birželio mėn., susijusios su nacionalinių valstybių veikla, kibernetiniais nusikaltimais ir gynybos metodais.

„Microsoft“ paskelbė ketvirtąją metinę „Microsoft“ skaitmeninės gynybos ataskaitą“, kurioje apžvelgiamos tendencijos nuo 2022 m. liepos mėn. iki 2023 m. birželio mėn., susijusios su nacionalinių valstybių veikla, kibernetiniais nusikaltimais ir gynybos metodais.