DDoS (angl. Distributed Denial of Service) atakos kiekvienais metais muša naujus rekordus. Šie metai taip pat nėra išimtis, jie gal netgi ypatingi. DDoS atakų metu sukuriamas vis didesnis duomenų srautas skamba gana įprastai, tačiau 2018 m. taip pat kalbama apie naujus metodus, kuriais kibernetiniai nusikaltėliai grėsmingai sustiprina DDoS atakų poveikį.

Eiliniam interneto naudotojui suprasti DDoS atakų pavojus gan sunku. Dažniausiai kibernetiniai nusikaltėliai tokio tipo atakas organizuoja, norėdami sutrikdyti reikšmingas skaitmeninio tinklo infrastruktūros dalis. Kitaip sakant, DDoS atakos organizuojamos ne prieš pavienius interneto naudotojus, bet prieš paslaugas, kuriomis jie naudojasi.

Daugelis pripažįsta, kad sunku surasti racionalų paaiškinimą DDoS atakoms . Išankstinis pasiruošimas, bendradarbiavimas, planavimas, o poveikis infrastruktūrai ar sistemai – tik trumpalaikis. Vis dėlto su DDoS atakomis tenka susidurti vis dažniau, todėl motyvų jas atlikti tikrai yra.

Pirmieji bandymai ir naujausi rekordai

DDoS atakų plitimui būtinas kompiuterių tinklas. Natūralu, kad internete jas organizuoti parankiausia, tačiau pirmosios DDoS atakos buvo įvykdytos dar prieš šiuolaikinio globalaus interneto tinklo sukūrimą. Pirmasis DDoS atakos principus 1974 metais išbandė aukštosios mokyklos studentas.

Šio smalsumo vedamo eksperimento metu nukentėjo tik 31 tame pačiame kambaryje buvę „PLATO“ kompiuterinės sistemos naudotojai. Be to, kompiuterinio tinklo darbas buvo sutrikdytas naudojant vos vieną kompiuterį, todėl tokią ataką pravartu vadinti ne DDoS, bet DoS (angl. Denial of Service) ataka. Tuo tarpu pirmoji apibrėžimą atitinkanti DDoS ataka buvo įvykdyta 1995 metais, jau prasidėjus šiuolaikinio interneto erai.

Įdomu, jog šią DDoS ataką surengė italų kolektyvas „Strano Network“, siekdamas parodyti nepritarimą tuometinei Prancūzijos vyriausybės branduolinei politikai. Negana to, DDoS ataka nebuvo automatizuota. Kitaip sakant, šios DDoS atakos interesantai tiesiog buvo paprašyti numatytu laiku pakartotinai daug kartų aplankyti ir nuolatos perkrauti puslapio turinį. Ši DDoS ataka truko maždaug valandą.

Tuo tarpu 1998 m. pateko į istoriją dėl „FloodNet“ ir „Smurf“ DDoS atakų. Pirmuoju atveju „FloodNet“ programą į savo kompiuterį galėjo parsisiųsti kiekvienas norintis, o prie organizuojamos DDoS atakos tekdavo prisijungti savanoriškai. Akivaizdu, kad „FloodNet“ tada taip pat buvo suprantama kaip tam tikra protesto forma. Nuo šios atakos nukentėjo ne tik vyriausybės, politinės organizacijos, bet net ir Baltieji rūmai.

DDoS atakos didžiausią pavojų, t.y. pakartojimą ir nuolatinį stiprėjimą, tais pačiais metais puikiai pademonstravo „Smurf“ ataka. Šiai atakai buvo panaudoti ICMP paketai su modifikuota siuntėjo IP adreso informacija. Tokį paketą gavęs serveris galiausiai jį išplatindavo visiems prie vietinio LAN (angl. Local Area Network) tinklo prijungtiems kompiuteriams. Dėl „Smurf“ DDoS atakos Minesotos universitetas net keletą valandų patyrė iki 30 % siekiančius paketų praradimus.

Suvokimas, kad paprasti namų kompiuteriai nėra pats geriausiais būdas organizuoti DDoS atakas, įsitvirtino 1999 m. Tiek anksčiau, tiek dabar serveriai išsiskiria skaičiavimo resursais ir taip pat turi didesnio pralaidumo interneto linijas. Palaipsniui, pasinaudodami DNS (angl. Domain Name System) serverių trūkumais, kibernetiniai nusikaltėliai nuo 2000 metų rengia vis daugiau ir daugiau kritinį duomenų srautą generuojančių DDoS atakų.

Tuo tarpu 2009 metai išgarsėjo dėl „MyDoom“ viruso, kuriuo apkrėsti 50 000 kompiuterių bendrai sugebėjo sukurti 13 Gbps siekiančią DDoS ataką. Ši ataka buvo organizuota prieš Jungtinių Amerikos Valstijų finansinius bei verslo tinklalapius ir taip pat paveikė Pietų Korėjos vyriausybinius puslapius.

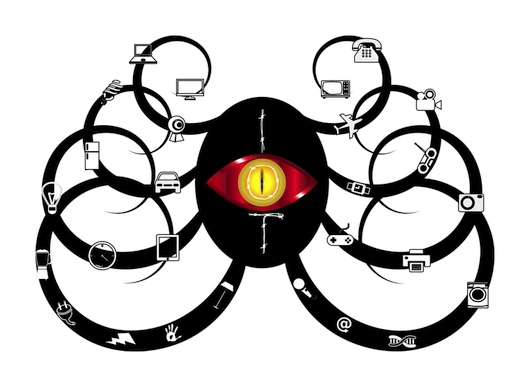

Naujas galimybes taip pat atvėrė augantis daiktų interneto – IoT – populiarumas. Nors IoT rinka daugeliui vis dar atrodo svetima, tačiau jau 2016 m. 50 tūkst. „Mirai“ botnetui priklausančių IoT įrenginių iš 164 skirtingų pasaulio šalių sugebėjo sukelti 280 Gbps siekiančią DDoS ataką. Tokias DDoS atakas sunku identifikuoti ir neutralizuoti, nes jos vykdomos iš daugybės skirtingų unikalių IP adresų.

Šurmulio netrūko ir 2018 m. Jeigu iki šiol DDoS atakų sukuriamą srautą buvome įpratę skaičiuoti gigabitais per sekundę, tai šiais metais DDoS atakos vis dažniau ir dažniau pasiekia terabitų per sekundę vertę. Išnaudojus „Memcached“ kešavimo (angl. cache) sistemos trūkumus, 2018 metų pradžioje DDoS atakos metu buvo sukurtas 1,35 Tbps siekiantis duomenų srautas, prieš kurį neatsilaikė populiarioji programuotojams skirta interneto platforma „GitHub“.

Tačiau tai nebuvo šios istorijos pabaiga. Naujas rekordas, naudojant tą pačią „Memcached“ kešavimo spragą, buvo pasiektas po penkių dienų, kai JAV telekomunikacijų paslaugų tiekėjas patyrė net 1,7 Tbps dydžio DDoS ataką.

Esminė problema – stiprėjimo faktorius

DDoS atakų pavyzdžiai atskleidžia, kad yra ne vienas jų vykdymo būdas. Šių dienų praktika įrodo, kad prie DDoS atakos dabar jau gali prisijungti praktiškai kiekvienas prie interneto tinklo prijungtas įrenginys (IP kameros, kompiuteriai, maršrutizatoriai ir t. t.). Vis dėlto greičiausiai jau atkreipėte dėmesį, jog DDoS atakos sukuriamą duomenų srautą ne visuomet nulemia joje dalyvaujančių įrenginių skaičius.

Į šią veiklą žvelgiant iš kibernetinio nusikaltėlio perspektyvos, lengva suprasti, kad toks modelis nėra itin parankus. Sukurti didelės apimties „botnet“ tinklą tikrai nėra lengva. Tai puikiai paaiškina, kodėl programišiai, organizuodami DDoS atakas, stengiasi išnaudoti trečiųjų šalių paslaugas teikiančių serverių spragas. Naudodamasis šiuo modeliu ir surinkęs pakankamai informacijos apie planuojamą pažeisti infrastruktūrą, kibernetinis nusikaltėlis gali praktiškai vienas surengti ypatingai didelį srautą generuojančias DDoS atakas.

Pavyzdžiui, jau minėtus viešus DNS serverius naudojančios DDoS atakos atveju programišiui tiesiog pakanka suformuoti atitinkamas antraštes turinčius IP paketus. Tokius IP paketus gavę DNS serveriai galiausiai visi „draugiškai“ pradeda siųsti daugybę paketų į kibernetinio nusikaltėlio nurodytą serverį, o šis dėl ribotų resursų tiesiog yra perpildomas užklausomis, kurių paprasčiausiai nebepajėgia aptarnauti.

Šiuo atveju problemą kelia tas faktas, kad kiekviena tokia per DNS serverį praeinanti kibernetinio nusikaltėlio DDoS atakos užklausa, paprastai tariant, sustiprėja. Pavyzdžiui, jeigu programišius sugeneruoja 3 Mbps srautą DNS serveriui, tai šis gavėjui gali perduoti jau 300 Mpbs siekiantį srautą.

Jeigu DNS atveju stiprėjimo faktorius dažniausiai svyruoja nuo 28 iki 54 kartų, tai NTP (angl. Network Time Protocol) DDoS atakos metu pradinis sukuriamas duomenų srautas galiausiai gali sustiprėti daugiau nei 550 kartų. Tai puikiai paaiškina ilgą DNS ir NTP pagrindu veikiančių DDoS atakų populiarumą.

Vis dėlto 2018 metais stiprėjimo faktoriaus supratimas kardinaliai pasikeitė. „Memcached“ atvejis parodė, kad nuo šiol pradinį sukuriamą srautą galima sustiprinti daugiau nei 51 tūkstantį kartų. Šių metų pradžioje šį pažeidžiamumą turinčių „Memcached“ serverių visame pasaulyje buvo per 17 000. Džiugu, kad iki metų vidurio 95 % serverių šio pažeidžiamumo jau neturėjo.

Gali atrodyti, kad problema iš dalies suvaldyta, tačiau taip tikrai nėra. Kitaip sakant, nuo šiol „Memcached“ tiesiog tenka pridėti prie DNS ir NTP DDoS atakų atvejų, kurie skaitmeninėje erdvėje naudojami ilgiau nei dešimtmetį.

DDoS atakų pagrindas – šantažas, dėmesio nukreipimas ir konkurencija

DDoS atakų pretekstai gali būti įvairūs. Tačiau iš vartotojo perspektyvos jį įžvelgti sudėtinga, nes šiuos aspektus paprastai mėgstama nutylėti. Vis dėlto tyrimo bendrovių atliekamos apklausos atskleidžia, kad dažniausia DDoS atakų priežastimi kol kas išlieka išankstinis šantažas, kurio metu reikalaujama pervesti tam tikrą sumą pinigų į nurodytą sąskaitą.

Stimulo tokiems veiksmams taip pat suteikė kriptovaliutų populiarumas. Visa tai tarsi kiekvieno kibernetinio nusikaltėlio svajonė. Negana to, kad DDoS atakos šaltinį nustatyti labai sudėtinga, dabar programišiai dar gali prašyti pinigų, kurių kilmės atsekti praktiškai neįmanoma. Vis dėlto visų laurų skirti vien tik kriptovaliutoms tikrai negalima, nes toks būdas pasipelnyti iš DDoS atakų buvo pats populiariausias dar ir prieš pasirodant kriptovaliutoms.

Tyrimai atskleidžia, kad DDoS atakas kibernetiniai nusikaltėliai gali organizuoti ir tam, kad atitrauktų IT sistemas administruojančio personalo dėmesį. Kitaip sakant, DDoS atakai sustabdyti visuomet tikrai prireiks papildomų pastangų, kas reiškia, jog turimi darbuotojų resursai turės būti pergrupuoti. Tuo metu programišiai gali pasinaudoti kitomis, iš anksto jau žinomomis IT sistemų saugumo spragomis.

Tenka pripažinti, kad DDoS atakos dažnai gali būti organizuojamos ir dėl konkurencijos. Daugelis įmonių šiuo metu gali įvertinti nuostolius, kurie būtų patirti, tam tikrą laiką neveikiant atitinkamai paslaugai ar tinklalapiui. Puikus pavyzdys – paprasčiausia elektroninė parduotuvė. Kiekviena minutė, kurios metu ji bus nepasiekiama, įmonei gali atnešti šimtus ar net tūkstančius eurų nuostolių. Negana to, kad atitinkamas prekes klientai galimai įsigys pas konkurentą, tai dar gali sumenkinti pirkėjų pasitikėjimą ar netgi pakenkti ir bendram elektroninės parduotuvės įvaizdžiui.

Išvengti neįmanoma, bet kontroliuoti galima

DDoS atakos vyksta nuolatos. Aktyvių DDoS atakų statistiką visuomet galite matyti „Digital Attack Map“ tinklalapyje. Nors 2018 metais DDoS atakos muša rekordus, tačiau analitikai mato ir teigiamų pokyčių. Lyginant su 2017-aisiais, šiais metais DDoS atakų skaičius įvykdoma mažiau, tačiau jų metu sukuriamas žalingas perduodamų duomenų srautas yra didesnis.

Tokios tendencijos leidžia manyti, jog kibernetiniai nusikaltėliai nebemato prasmės vykdyti išpuolius prieš mažas organizacijas. Kitaip sakant, jie taikosi tik į kritinę infrastruktūrą, kuria naudojasi vartojai iš viso pasaulio. „GitHub“ atvejis rodo, kad ji su DDoS atakomis susitvarko gana sklandžiai. Ši programuotojų platforma patyrusi vieną didžiausių DDoS atakų istorijoje, vartotojams nepasiekiama buvo kiek mažiau nei 10 minučių.

Vis dėlto, tai tikrai nereiškia, kad DDoS atakos nuo šiol yra tik didelių organizacijų rūpestis. Internete gausu naudingos informacijos, tačiau vartotojų neatidumas leidžia kurti vadinamuosius „botnet“ tinklus, kurie vieną dieną gali tapti galingiausios DDoS atakos priežastimi.

Pasirūpinti savo saugumu internete privalome kiekvienas individualiai, nes tik tokiu būdų galime kurti saugų ir patikimą viešąjį skaitmeninį tinklą. Pagalvokite kas būtų, jeigu laikui bėgant pavyktų išvengti vartotojų įsitraukimo į „botnet“ tinklus? Galbūt DDoS atakos tuomet taptu ne kasdienybe, o retenybe?

DDoS (angl. Distributed Denial of Service) atakos kiekvienais metais muša naujus rekordus. Šie metai taip pat nėra išimtis, jie gal netgi ypatingi. DDoS atakų metu sukuriamas vis didesnis duomenų srautas skamba gana įprastai, tačiau 2018 m. taip pat kalbama apie naujus metodus, kuriais kibernetiniai nusikaltėliai grėsmingai sustiprina DDoS atakų poveikį.

DDoS (angl. Distributed Denial of Service) atakos kiekvienais metais muša naujus rekordus. Šie metai taip pat nėra išimtis, jie gal netgi ypatingi. DDoS atakų metu sukuriamas vis didesnis duomenų srautas skamba gana įprastai, tačiau 2018 m. taip pat kalbama apie naujus metodus, kuriais kibernetiniai nusikaltėliai grėsmingai sustiprina DDoS atakų poveikį.