Saugumo tyrėjai vėl įspėja vartotojus apie naują kenkėjiškų programų kampaniją, kuri nuo šių metų kovo pradžios yra aktyvi ir jau užkrėsta daugiau nei 100 000 vartotojų visame pasaulyje.

Viliojimas vartotojų per socialinę žiniasklaidą, kad naudotumėte populiarių papildinių naujausią versiją, kuris atrodo kaip iškylantis langelis įprasto „Chrome“ papildinio diegimo lango yra viena iš labiausiai įprastų kibernetinių nusikaltėlių veikimo būdų skleisti kenkėjiškas programas.

Įklijuota „Nigelthorn“ kenkėjiška programinė įranga greitai plinta per socialiai sukurtus „Facebook“ ryšius ir užkrečia aukų sistemas su kenksmingais naršyklės plėtiniais, pavagiančiais jų socialinės žiniasklaidos duomenis, įdiegia kriptovaliutų kasimo priemones ir įtraukia juos į sukčiavimo paspaudimus.

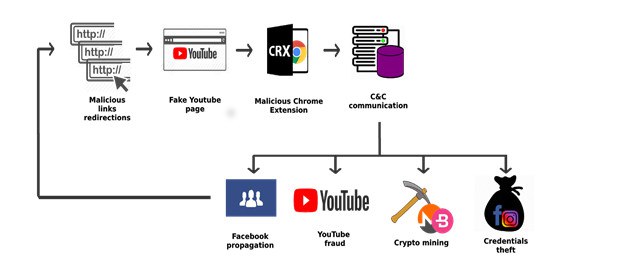

Kenksmingo kodo veikimo schema

©blog.radware.com

Kenkėjiškos programos buvo platinamos per mažiausiai septynis skirtingus „Chrome“ naršyklės plėtinius – visi jie buvo „Google“ oficialioje „Chrome“ internetinėje parduotuvėje.

Šiuos kenkėjiškos „Chrome“ naršyklės plėtinius pirmą kartą atrado mokslininkai kibernetinio saugumo firmoje „Radware“, po to, kai vienas iš savo klientų – pasaulinės gamybos įmonės „gerai apsaugotas tinklas“ – buvo pažeistas.

„Radware“ paskelbtoje ataskaitoje kenkėjiškų programų kūrėjai naudojasi teisėtų „Google Chrome“ plėtinių kopijomis ir įveda trumpą suklastotą kenkėjišką scenarijų, kad apeitų „Google“ pratęsimo patvirtinimo patikrinimus.

Tyrėjai pavadino kenkėjišką programinę įrangą „Nigelthorn“ pagal vieną iš kenkėjiškų plėtinių, kuris buvo populiaraus „Nigelify“ plėtinio kopija, sukurta pakeisti visas nuotraukas tinklalapyje su „Nigel Thornberry“ žymomis.

„Nigelthorn“ platinamas per nuorodas siunčiamas per „Facebook“

„Nigelthorn“ plečia per socialiai sukurtus „Facebook“ ryšius, kurie, spustelėjant nuorodą nukreipia aukas į netikrą „YouTube“ puslapį ir prašo juos atsisiųsti piktybišką „Chrome" plėtinį, kad ir toliau būtų rodomi vaizdo įrašai.

Įdiegus, plėtinys paleidžia kenkėjišką „JavaScript“ kodą, kuris aukų kompiuteriuose yra botneto (užkrėstų kompiuterių) dalis.

Panaši kenkėjiška programinė įranga, pavadinta „Digimine“, atsirado praėjusiais metais, kuri taip pat veikė naudojant socialiai inžinerinius ryšius per „Facebook Messenger“ ir įdiegusi kenkėjišką plėtinį, leidžiančią užpuolikams pasiekti aukų „Facebook“ profilį ir platinti tą pačią kenkėjišką programą per savo draugų sąrašą naudojant „Messenger“.

Neseniai buvo pranešta apie dar vieną panašų kenkėjiškų programų kampaniją, pavadintą „FacexWorm“, kuri taip pat buvo platinama siunčiant socialiai inžinerinius ryšius per „Facebook Messenger“ ir nukreipdama naudotojus į padirbtą „YouTube“ puslapį, prašydama juos įdiegti kenkėjišką „Chrome“ plėtinį.

„NigelThorn“ vagia „Facebook“ ir„Instagram“ vartotojų slaptažodžius

Naujoji kenkėjiška programa didžiąja dalimi sutelkia dėmesį į aukų „Facebook“ ir „Instagram“ paskyrų prisijungimo duomenų rinkimą iš „Facebook“ paskyrų.

Ši pavogta informacija yra naudojama siųsti kenksmingas nuorodas užsikrėtusio asmens draugams, siekiant toliau išplėsti tuos pačius kenkėjiškus plėtinius. Jei kuris nors iš tų draugų spustelės nuorodą, vėl pradedamas visas apkrėtimo procesas.

„NigelThorn“ taip pat parsisiunčia viešai prieinamą, naršykliniu pagrindu sukurtą kriptovaliutų kasimo priemonę, kaip įskiepį, kad suaktyvintų užkrėstų sistemų kriptovaliutų įskaitant „Monero“, „Bytecoin“ arba „Electroneum“ gavybą.

Per tik 6 dienų laikotarpį užpuolikai iškasė maždaug 1000 JAV dolerių vertės kriptovaliutų, daugiausia „Monero“.

„Nigelthorn“ taip pat yra apsaugotas, kad vartotojai negalėtų pašalinti kenksmingų plėtinių, jis automatiškai uždaro kenkėjišką plėtinio skirtuką kiekvieną kartą, kai vartotojas ją atidaro, neleidžia pašalinti.

Kenkėjiška programinė įranga taip pat nurodo įvairių „Facebook“ ir „Google“ siūlomų įrenginių tvarkymo įrankių ir netgi neleidžia vartotojams atlikti pakeitimų, ištrinti įrašus ir kurti komentarus.

Kenkėjiškų „Chrome“ plėtinių sąrašas

- „Nigelify“ – atsisiųsta daugiau kaip 25000 kartų.

- „PwnerLike“ – atsisiųsta 9000 kartų

- „Alt-j“

- „Fix-case“

- „Divine 2 Original Sin: Wiki Skill Popup“

- „Keeprivate“

- „iHabno“

Nors „Google“ pašalino visus aukščiau išvardytus plėtinius, jei įdiegėte bet kurį iš jų, patartina iš karto pašalinti jį ir pakeisti „Facebook“, „Instagram“ ir kitų paskyrų, kuriose naudojate tuos pačius duomenis, slaptažodžius.

Kadangi „Facebook“ duomenų vogimo kampanijos yra gana dažnos, vartotojams patariama būti budriems, spustelėjant nuorodas ir failus, pateiktus per socialinės žiniasklaidos svetainės platformą.

Saugumo tyrėjai vėl įspėja vartotojus apie naują kenkėjiškų programų kampaniją, kuri nuo šių metų kovo pradžios yra aktyvi ir jau užkrėsta daugiau nei 100 000 vartotojų visame pasaulyje.

Saugumo tyrėjai vėl įspėja vartotojus apie naują kenkėjiškų programų kampaniją, kuri nuo šių metų kovo pradžios yra aktyvi ir jau užkrėsta daugiau nei 100 000 vartotojų visame pasaulyje.