„Trend Micro“ kibernetinio saugumo tyrėjai įspėja vartotojus apie kenkėjišką „Chrome“ plėtinį, kuris plinta per „Facebook Messenger“ ir nukreiptas į kriptovaliutų prekybos platformų naudotojus, kad pavogtų jų paskyros duomenis ir panaudotų jų kompiuterių galias kriptovaliutų kasimui.

Pavadintas „FacexWorm“, išpuolių metodas, panaudojant kenksmingą papildinį pirmą kartą atrastas praėjusių metų rugpjūtį, tačiau mokslininkai pastebėjo, kad kenkėjiška programa pakartojo keletą naujų kenkėjiškų galimybių anksčiau šį mėnesį.

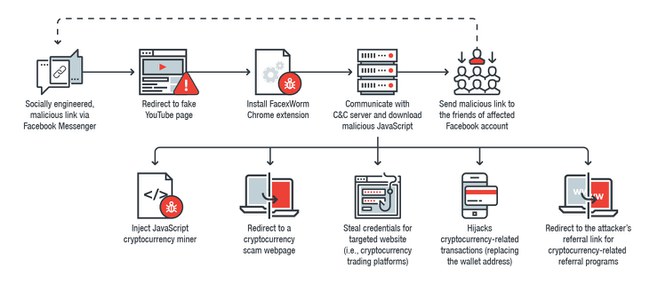

„FacexWorm“ apkrėtimo schema

Naujos galimybės apima registruotų paskyrų keitimą iš svetainių, tokių kaip „Google" ir kriptovaliutų svetainės, nukreipiant aukas į tinklalapį, skirtą kriptografinės valiutos gavybai

Tai nėra pirmoji kenkėjiška programa, piktnaudžiaujanti „Facebook Messenger“, kad galėtų skleisti save kaip „kirminas“ (worm).

Praėjusių metų pabaigoje „Trend Micro“ tyrėjai atrado „Monero“ kriptografinės valiutos kasyklų dublį, pavadintą „Digming“, kuris plinta per „Facebook Messenger“ ir nukreipiamas į „Windows“ kompiuterius, taip pat „Google Chrome“, skirtą kriptovaliutų kasimui.

Kaip ir „Digmine“, „FacexWorm“ taip pat veikia, siunčiant socialiai inžinerinius ryšius per „Facebook Messenger“ su nukentėjusiojo „Facebook“ paskyros draugais nukreipti aukas į populiarių vaizdo įrašų svetaines, pvz., „YouTube“, netikras versijas. Reikėtų pažymėti, kad „FacexWorm“ plėtinys buvo sukurtas tik „Chrome“ naudotojams. Jei kenkėjiška programa aptinka bet kurią kitą nukentėjusiojo kompiuterio interneto naršyklę, ji nukreipia vartotoją į nekenksmingą reklamą.

Kaip veikia „FacexWorm“ kenkėjiška programa

Jei piktavalio vaizdo įrašo nuoroda atidaroma naudojant „Chrome“ naršyklę, „FacexWorm“ nukreipia nukentėjusįjį į netikrą „YouTube“ puslapį, kuriame vartotojui rekomenduojama atsisiųsti kenkėjišką „Chrome" plėtinį kaip kodeko plėtinį, kad ir toliau būtų rodomi vaizdo įrašai.

Kai įdiegiamas „FacexWorm“ „Chrome“ plėtinys atsisiunčia daugiau komandų ir valdymo serverių modulių, kad galėtų atlikti įvairias kenkėjiškas užduotis.

„FacexWorm“ yra įprastų „Chrome“ plėtinių klonas, bet švirkščiamas trumpuoju kodu, kuriame yra pagrindinė programa. Atsisiunčiant naršyklę, atsisiunčiamas papildomas „Javascript“ kodas iš C&C serverio, – teigė mokslininkai. – Kiekvieną kartą, kai auka atveria naują tinklalapį, „FacexWorm“ siunčia užklausas į C&C serverį, kad surastų ir gautų kitą „Javascript“ kodą (kuris talpinamas „Github“ saugykloje) ir atliktų jo elgesį šiame tinklalapyje.“

Kadangi papildinio įdiegimo metu naudojami visi išplėstiniai leidimai, kenkėjiška programa gali pasiekti arba keisti bet kurios svetainės, kurias atidarė vartotojas, duomenis.

Čia apžvelgiama, kaip veikia „FacexWorm“ kenkėjiška programa:

- Kenkėjiška programa „OAuth“ prieigos piktograma nukreipta į aukos „Facebook“ paskyrą, todėl ji automatiškai gauna nukentėjusiojo draugų sąrašą ir siunčia jai piktybišką, netikrą „YouTube“ vaizdo įrašo nuorodą.

- Pavogti „Google“, „MyMonero“ ir „Coinhive“ vartotojo paskyros duomenis, kai kenkėjiška programa aptinka, kad nukentėjusysis atidarė tikslinės svetainės prisijungimo puslapį.

- „FacexWorm“ taip pat nukreipia auką kriptovaliutos kasėjų puslapius, kurie naudoja aukos kompiuterio procesoriaus galią, kad užpuolikai galėtų naudoti kasti virtualią valiutą.

- „FacexWorm“ net užgrobia vartotojo kriptovaliutų transakcijų operacijos, nustatydama nukentėjusiajam įvesti adresą ir pakeičiant jį užpuoliko pateiktu adresu.

- Kai kenkėjiška programa aptinka, kad vartotojas pasiekė vieną iš 52 kriptovaliutų prekybos platformų arba įvedėte tokius raktinius žodžius kaip „blockchain“, „eth-“ arba „ethereum“ naršyklėje, „FacexWorm“ nukreipia nukentėjusįjį į kriptovaliutos sukčiavimo tinklalapį, kad pavogtų vartotojo skaitmeninę valiutą. Tikslinės platformos yra „Poloniex“, „HitBTC“, „Bitfinex“, „Ethfinex“ ir „Binance“ bei piniginė „Blockchain.info“.

- Siekiant išvengti aptikimo ar pašalinimo, „FacexWorm“ plėtinys nedelsdamas uždaro atidarytą skirtuką, kai nustato, kad vartotojas atidaro „Chrome“ plėtinio valdymo puslapį.

- Užpuolikas taip pat gauna valiutos persiuntimo faktą kiekvieną kartą, kai auka registruoja sąskaitą „Binance“, „DigitalOcean“, FreeBitco.in, FreeDoge.co.in arba „HashFlare“.

Kol kas „Trend Micro“ mokslininkai nustatė, kad iki balandžio 19 dienos „FacexWorm“ sukėlė pavojų bent vienam bitkoinų sandoriui (vertinamas 2,49 doleriais), tačiau jie nežino, kiek uždirbo iš kriptovaliutų kasimo aukos kompiuteriuose.

„FacexWorm“ nukreiptos kriptografinės tendencijos apima Bitcoin (BTC), Bitcoin Gold (BTG), Bitcoin Cash (BCH), Dash (DASH), ETH, Ethereum Classic (ETC), Ripple (XRP), Litecoin (LTC), Zcash (ZEC) ir Monero (XMR).

„FacexWorm“ kenkėjiška programinė įranga buvo aptiktos Vokietijoje, Tunise, Japonijoje, Taivane, Pietų Korėjoje ir Ispanijoje. Tačiau kadangi „Facebook Messenger“ naudojamas visame pasaulyje, yra daugiau galimybių, kad kenkėjiška programa bus platinama visame pasaulyje.

Prieš „Trend Micro“ tyrėjams paskelbiant šią naujieną, „Chrome“ internetinė parduotuvė pašalino daugelį kenksmingų plėtinių, tačiau kenksmingi plėtiniai vis dar įkeliami į parduotuvę.

„Facebook Messenger“ taip pat gali aptikti kenksmingas, socialiai sukurtas nuorodas ir reguliariai blokuoti jau paveiktas „Facebook“ paskyras.

Kadangi „Facebook“ taip vadinamo „šlamšto“ (spam) kampanijos yra gana dažnos, vartotojams patariama būti budriems, atidarant nuorodas ir failus, pateiktus per socialinės žiniasklaidos svetainės platformą.

„Trend Micro“ kibernetinio saugumo tyrėjai įspėja vartotojus apie kenkėjišką „Chrome“ plėtinį, kuris plinta per „Facebook Messenger“ ir nukreiptas į kriptovaliutų prekybos platformų naudotojus, kad pavogtų jų paskyros duomenis ir panaudotų jų kompiuterių galias kriptovaliutų kasimui.

„Trend Micro“ kibernetinio saugumo tyrėjai įspėja vartotojus apie kenkėjišką „Chrome“ plėtinį, kuris plinta per „Facebook Messenger“ ir nukreiptas į kriptovaliutų prekybos platformų naudotojus, kad pavogtų jų paskyros duomenis ir panaudotų jų kompiuterių galias kriptovaliutų kasimui.