Ne paslaptis, jog šiandien labai paplitęs konfidencialių duomenų vagystės būdas – komercinių tinklalapių klastojimas. Dažnai savo pašto dėžutėje randame „įspėjantį“ laišką, kad baigėsi jūsų sąskaitos galiojimo laikas arba reikia būtinai atnaujinti duomenis. „Microsoft“ savo ataskaitoje, analizuojančioje internetinių sukčių veiklą, tokias atakas ir jas vykdančius asmenis lygina su žemiausio lygio gatvės narkotikų prekeiviais, todėl nenuostabu, jog tokie nusikaltėliai nepasižymi aukštomis IT žiniomis.

Beveik visos šiuolaikinės interneto naršyklės turi filtrus, kurie atpažįsta suklastotus tinklalapius pagal specialiose duomenų bazėse esančius žinomų suklastotų internetinių svetainių sąrašus. Tokias duomenų bazes sudaro ir tokios gerai žinomos kompanijos kaip „Google“, „Netcraft“ ir „Microsoft“, tačiau mes pasinaudosime bendruomeniniu „anti-phishing“ projektu „PhishTank“, kuriame galima peržvelgti naujausius aptiktus suklastotus tinklalapius, norėdami išsiaiškinti tokio tipo atakas rengiančių nusikaltėlių įgūdžius IT srityje.

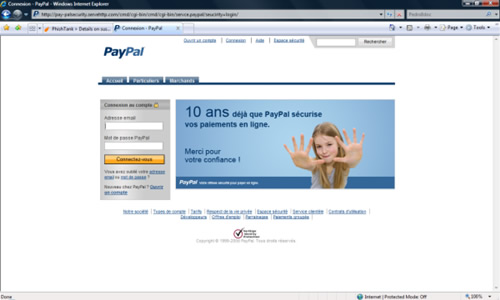

Apsilankę „PhishTank“ tinklapyje peržiūrėjome kelis naujausius sukčių paspęstus spąstus nieko neįtariantiems interneto vartotojams. Pirmasis jaukas buvo populiarios internetinių mokėjimų sistemos „PayPal“ klastotė. Jau iš pirmo žvilgsnio matome, kad tinklalapis vizualiai nesiskiria nuo realaus, tačiau pažiūrėję į adresą, matome, kad tinklalapis patalpintas neaiškiame serveryje tikrai nepriklausančiame „PayPal“ sistemai.

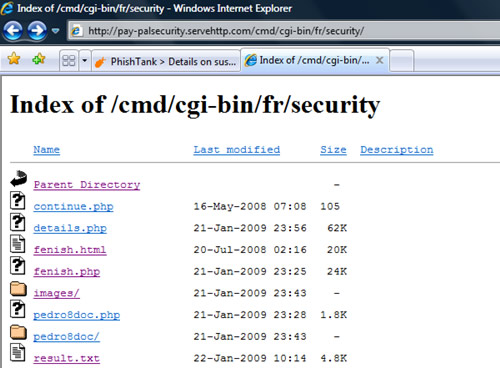

Domeno vardas „pay-palsecurity.servehttp.com“, naudojant No-IP tarnybą, yra nukreiptas į internetiniam sukčiui priklausantį interneto serverį, kurio pagrindas yra XAMPP paketas, todėl galime tikėtis standartinės interneto serverio konfigūracijos, kuri yra pažeidžiama įvairioms atakoms, tačiau brautis į serverį mums nereikės. Pakilę keliomis direktorijomis aukščiau pastebime, kad interneto serveryje įjungtas direktorijų turinio rodymas, panaršę po keletą direktorijų, aptinkame įdomių failų.

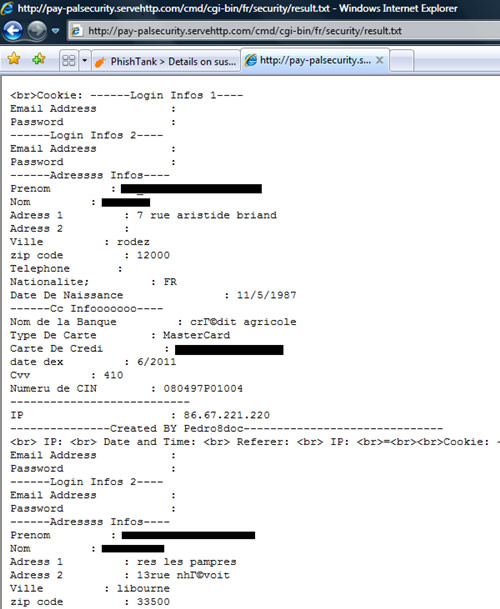

Dėmesį patraukė „result.txt“ failas, kurio turinys mūsų ne kiek nenustebino. Tai buvo „PayPal“ sistemos prisijungimo bei kreditinių kortelių duomenys, kuriuos išsaugodavo suklastotas tinklalapis. Įdomiausia yra tai, kad patikrinę dar keletą suklastotų tinklalapių taip pat aptikome šį failą, „sunkiai“ nuspėjamu pavadinimu. Visi failai buvo saugomi toje pačioje direktorijoje kaip ir scenarijai, apdorojantys vartotojų įvedamus duomenis.

Panašu į tai, kad šiuo atveju internetiniai sukčiai naudoja kažkokios vienos suklastotų tinklalapių pakuotės modifikacijas. Tokio tipo pakuotės yra platinamos už atitinkamą mokestį, taip pat jų galima gauti nemokamai įvairiuose internetiniuose forumuose, tačiau dauguma iš jų turi įsegtą kodą, kuris pranešą suklastoto tinklalapio būvimo vietą pakuotės kūrėjui. Galime numanyti, kad pažengę internetiniai sukčiai naudoja būtent šią nusikaltimo schemą. Dar kiti stebi „anti-phishing“ duomenų bazes ir tikisi pasisavinti dalį grobio įsilauždami į interneto serverius, kuriuose talpinami suklastoti tinklalapiai. Dažnai tai nebūna labai sunku padaryti, kadangi tokie tinklapiai dažnai nulaužiami per turinio valdymo sistemų pažeidžiamumus.

Nors tinklalapių klastojimas itin paplitęs nusikaltėlių metodas, panašu, jog reikia džiaugtis, kad šie žmonės nėra labai sumanūs, priešingu atveju galėtume sulaukti žymiai didesnių ir sunkiau aptinkamų atakų. Vien XSS pažeidžiamumai kombinuojami su „phishing“ atakomis butų žymiai efektyvesni nusikaltėlių atžvilgiu.

Ne paslaptis, jog šiandien labai paplitęs konfidencialių duomenų vagystės būdas – komercinių tinklalapių klastojimas. Dažnai savo pašto dėžutėje randame „įspėjantį“ laišką, kad baigėsi jūsų sąskaitos galiojimo laikas arba reikia būtinai atnaujinti duomenis. „Microsoft“ tokias atakas vykdančius asmenis lygina su žemiausio lygio gatvės narkotikų prekeiviais, todėl nenuostabu, jog tokie nusikaltėliai nepasižymi aukštomis IT žiniomis.

Ne paslaptis, jog šiandien labai paplitęs konfidencialių duomenų vagystės būdas – komercinių tinklalapių klastojimas. Dažnai savo pašto dėžutėje randame „įspėjantį“ laišką, kad baigėsi jūsų sąskaitos galiojimo laikas arba reikia būtinai atnaujinti duomenis. „Microsoft“ tokias atakas vykdančius asmenis lygina su žemiausio lygio gatvės narkotikų prekeiviais, todėl nenuostabu, jog tokie nusikaltėliai nepasižymi aukštomis IT žiniomis.