Dabar yra pasaulinių tinklo karų amžius, valstybės rungiasi kibernetiniais ginklais. Bet žaidime daugiau pilkų atspalvių, nei teigia trokštantieji karo.

Niekada anksčiau prieš šalies skaitmeninę struktūrą nėra buvusi nukreipta tokia plati atsakomoji kiberataka. Incidentas pavadintas Pirmuoju Tinkliniu karu („Web War 1“).

Ir tai nebuvo paskutinis karas. Gruzija, 2008-ieji: Rusijos kariams žengiant per Gruzijos sieną, rusų hakeriai išjungia vyriausybinius interneto puslapius ir užblokuoja žiniasklaidos kanalus. Iranas, 2010: „Stuxnet“ kompiuterių virusas – manoma, paskleistas, JAV, Izraelio ar abiejų – sugadina šimtus urano sodrinimo centrifugų Natanze. JAV, 2014 m.: didžiausios kada nors įvykdytos atakos prieš korporaciją metu, įsilaužiama į „Sony Pictures Entertainment“ kompiuterių sistemą ir pavagiami duomenys, sukėlę didžiulius nuostolius; JAV apkaltina Šiaurės Korėją. JAV, 2015: užpuolami vyriausybės kompiuteriai ir pavagiamos 4 milijonų darbuotojų bylos; JAV apkaltina Kiniją ir spėja, kad asmeniniai duomenys bus naudojami būsimoms atakoms.

Prezidentas Obama yra pasakęs, kad kibernetinės atakos yra viena iš didžiausių grėsmių, kylančių JAV. Anksčiau šiais metais, jis netgi paskelbė tai nacionaline nelaime. Tuo tarpu JAV nacionalinės žvalgybos direktorius Jamesas Clapperis teigia, kad Rusija ruošia karinę kibernetinę bazę ir kad Vakarams kyla vis didesnė grėsmė iš tokių šalių, kaip Iranas, Kinija ir Š. Korėja.

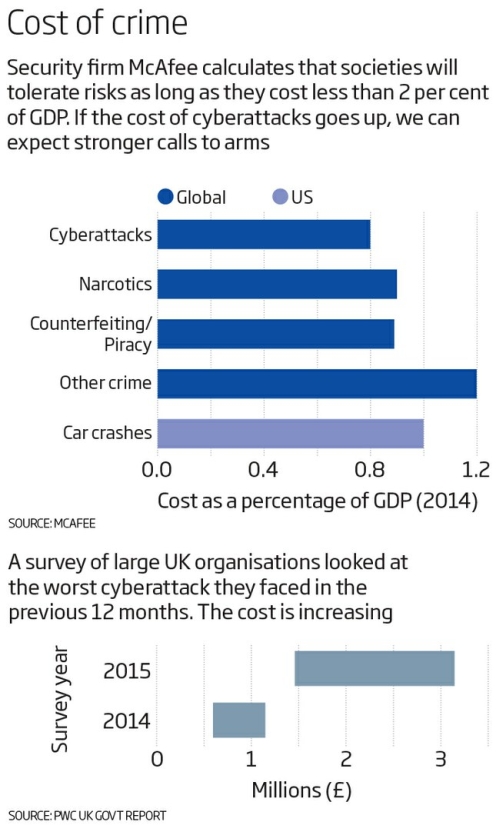

Didelių kiberatakų pasekmės gali būti katastrofiškos: tinklais susietame pasaulyje potenciali rizika kyla viskam, nuo elektros tiekimo linijų iki oro transporto kontrolės sistemų. Bet saugojimasis nėra pigus malonumas. Obama 2016 m. kibernetinei gynybai norėtų skirti 14 mlrd dolerių, tai prieš porą metų tam buvo skiriamas 1 milijardas. Iki 2020-ųjų tai gali atsieiti jau 150 milijardų. Ar verta tai daryti? Ar pasaulinis kibernetinis karas jau vyksta, su valstybių remiamais programišiais ir priešiškomis šalimis pasirengusiomis pakenkti savo priešams? O gal viskas sudėtingiau – ir ne taip bauginama – nei teigia plėšrūniška retorika?

Kibernetinė erdvė skamba kaip kažkas šviesaus ir futuristiško, bet iš tiesų tai šešėliai ir patamsės. Gauti aiškų jame vykstančių procesų vaizdą nelengva. Tačiau abejonių nekelia faktas, kad kibernetinės atakos vyksta nuolat. Pernai saugumo tarnyba „Norse“ paviešino realaus laiko atakuojamų „medaus puodynių“ žemėlapį – netikrų taikinių, skirtų užfiksuoti tikrų sistemų lygyje vykstančias atakas. Jis rodo tūkstančius bandymų kiekvieną dieną.

Nulaužtas „Twitter“ profilis ar subjaurota interneto svetainė labai nemalonu, tačiau tai tėra nepadoraus žodžio užpurškimo ant skelbimų lentos ekvivalentas. Norint tai atlikti, tereikia nulaužti registraciją. Tikri nuostoliai kyla, kai kenkėjiška programinė įranga patenka į kompiuterių sistemą ir veikia be savininko žinios ar sutikimo. Įsmukusi, kenkėjiška programinė įranga gali daryti tai, kam buvo sukurta: vogti duomenis, suteikti prieigą prie įrenginių, kad juo galima būtų valdyti nuotoliniu būdu, pakeisti sistemos veikimą ar ją išjungti ir kt.

Toks programinis kodas nusitaikytame įrenginyje gali atsidurti įvairiais būdais. Pavyzdžiui, „Stuxnet“ virusas, į Irano branduoliniu įrenginius, manoma, pakliuvo per USB atmintines, ir sugadino Irano centrifugas, priversdamas jas greitėti ir lėtėti.

Kitas būdas – nusitaikius į nesvarbius kompiuterius, panaudoti juos kai būdą patekti į svarbius. „Sony“ atveju, per fišingo kampaniją gauti darbuotojo registravimosi duomenys buvo įdiegti į kenkėjišką programą, kad ši galėtų įsiregistruoti į „Sony“ kompiuterius (žr. „Interneto įkaitai“). Atsidūrę kompanijos kompiuterių tinkle, programišiai perėmė 100 terabaitų informacijos, įskaitant detales apie neišleistus filmus ir kompanijos vadovų asmeninius laiškus.

Tada įsilaužimu kaltinama grupė „Guardians of Peace“ pareikalavo, kad „Sony“ atšauktų filmo „The Interview“ išleidimą. Filme pasakojama apie JAV pokalbių laidos vedėją ir jo prodiuserį, kuriuos užverbuoja CŽV, kad šie nužudytų Šiaurės Korėjos lyderį Kim Jong-uną. „Sony“ pakluso programišių reikalavimams – nors vėliau filmą vis vien išleido.

„Sony nulaužimas buvo didžiulis, – sako Robertas Grahamas iš „Errata Security“. – Niekada anksčiau tokio tipo piktybiškumo nesame matę.“ Tačiau labai tikėtina, kad išvysime vėl, ir tokių atakų teikiami nuostoliai auga.

Tačiau šis atvejis sparčiai eskalavosi į kai ką daugiau, nei korporacijos sabotažą. Laikydama tai tarptautiniu incidentu, FTB greitai apkaltino Šiaurės Korėją. Bet daug kas – taip pat ir Grahamas – mano, kad šiuos kaltinimus remiantys įrodymai dar nepateikti. Kiberatakų šaltinių radimas liūdnai pagarsėjęs savo sudėtingumu. Pavyzdžiui, kai kurios atakos prieš Estiją ir Gruziją buvo vykdomos JAV kompiuteriais, pertvarkytais be jų savininkų žinios.

Grahamas labiau rūpinasi kelio tokioms atakoms užkirtimu, nei kaltinimo žaidimu. Ilgiau nei metus jis skenavo internetą, ieškodamas pažeidžiamų sistemų. Jis sukūrė programinę įrangą, siunčiančią specialią žinutę visiems viešai prieinamiems, prijungtiems prie interneto įrenginiams, sukurtą tikrinti žinomus būdus, kaip hakeriai gali jį užvaldyti.

Gauti rezultatai iš esmės pateikė jam atvirų atakoms sistemų sąrašą. Tai gali būti viskas, nuo elektrinės mechanizmų iki šviesoforų ar biuro spausdintuvų. Grahamas nusprendė sukurti savo testą, bet pažeidžiamų įrenginių paieška internete dar niekada nebuvo tokia paprasta. Internetiniu įrankiu „Shodan“, veikiančiu kaip paieškos variklis, vietoje svetainių ieškančiu kompiuterių, bet kas gali surasti atviras atakoms sistemas. „Yra galybė dalykų, kuriuos žmonės nežinodami palieka atvirus internetui“, – sako Grahamas.

Tai, ką mato saugumo profesionalai, jį gąsdina. „Jei norėčiau sudaužyti skrendantį lėktuvą, galėčiau tai atlikti“, – sako Stuartas McClure'as. Ši pastaba pati savaime daugeliui sukeltų šiurpuliukus, tačiau kai ją sako McClure'as, tai sukelia dar didesnį rezonansą. 1989 m. vasarį McClure'as drauge su kitais 345 keleiviais ir įgula išgyveno mirtiną aviakatastrofą skrydžio iš Havajų į Naująją Zelandiją metu. Vos po kelių minučių nuo pakilimo, 22 000 pėdų (6700 m) aukštyje, dėl dizaino spragos krovinių skyriaus susidaręs slėgio skirtumas išstūmė duris ir didelę fiuzelažo dalį. Dešimt verslo klasės sėdynių ir devyni keleiviai buvo išsviesti iš lėktuvo.

Žmogaus trūkumai

Šis katastrofiškas įvykis lydi McClure'ą. Dabar jis yra kibernetinio saugumo tyrėjas Cylance, ir tas įvykis tiesiogiai paveikė profesinį gyvenimą. „Pati saugumo esmė yra stengimasis užkirsti kelią kam nors, išnaudojančiam dizaino spragas, – sako jis. – Tos spragos nėra tiesiog atsitiktinės, jos randasi, nes žmonės jas sukuria klaidingai veikdami.“

Tokio pat požiūrio laikosi ir jo kolegos. „Kas kart, skaitydamas naujienas apie kokį nors incidentą, kokią nors problemą su pramonės įranga ar dingusius lėktuvus, pagalvoju, „Ar stipriai ši sistema buvo kompiuterizuota? Prijungta prie interneto, ar ne?“, – sako Vitaly Kamluk iš „Kaspersky“ saugumo kompanijos.

Naujausioje ataskaitoje „Norse“ išnagrinėjo nerimą keliantį incidentų, kai užsienio valstybės nusitaiko į medicininę aparatūrą JAV ligoninėse, gausėjimą. Bet tai nėra bandymai išjungti MRI skenerius ar rentgeno aparatus. Tiesiog, pasirodo, į šiuos prie interneto prijungtus aparatus santykinai lengva įsibrauti. Tada jie gali būti panaudoti kaip postai, iš kurių kenkėjiška programinė įranga gali prasiskverbti į kitas sistemas, tarkime, banko. Kenksmingoji programinė įranga pavogtus duomenis gali nusiųsti atgal į ligoninės sistemas, kur juos gali pasiimti jas ten įtaisęs nusikaltėlis. Miegančio agento įdiegimas į patikimą tinklą leidžia nuslėpti atakos šaltinį ir palengvina hakerių slėpimąsi.

Lyg to būtų negana, informacija apie tokias silpnas vietas perkama ir parduodama. Maltoje įsikūrusi „ReVuln“ yra viena iš kompanijų, teikiančių vyriausybėms informaciją apie anksčiau neaptiktus pramonės įrangos pažeidžiamumus. CEO Luigi Auriemma sako, kad ši firma koncentruojasi į pažeidžiamumų paiešką kritinę infrastruktūrą, tarkime, elektrines, aptarnaujančioje programinėje įrangoje. Tokia informacija gali padėti padaryti sistemas saugesnėmis. Bet tai lazda su dviem galais. Auriemma nenori atskleisti, kokias būtent atakas galėtų vykdyti vyriausybė, remdamasi iš „ReVuln“ įsigyta informacija. Bet vienas iš dalykų, kuriais domimasi labiausiai, yra galimybė įvykdyti kodą nuotoliniu būdu.

Dar yra Italijoje įsikūrusi „Hacking Team“, teikianti programinę įrangą šnipinėjimui vyriausybėms visame pasaulyje. Firma neatskleidžia, kurio vyriausybės šią programinę įrangą turi, bet atstovas Ericas Rabe sako, kad ji veikia, perimdama komunikacijas, kad teisėtvarkos pareigūnai galėtų lengviau sekti nusikaltėlius ir sukčius. Kai kas teigė, kad „Hacking Team“ produktai yra buvę naudoti taikių aktyvistų sekimui, tačiau Rabe pabrėžia, kad kompanija patikrina potencialius klientus.

Kita auganti grėsmė yra hakeriai teroristai. „Yra keletas įgudusių ir patyrusių hakerių, prisijungusių prie tokių grupių, kaip ILIV, – sako Mikko Hyponnen iš saugumo firmos „F-Secure“ Helsinkyje, Suomijoje. – Galima pagrįstai manyti, kad jie prisijungia ne šaudyti iš šautuvų.“

JAV vyriausybė niekada nevengė kibernetinio karo grėsmę pabrėžiančios retorikos. Naujame strategijos dokumente, kurį publikavo Gynybos departamentas, JAV kelia sau tikslą išvystyti stiprias puolamąsias galimybes, kurios turėtų atgrasyti augančią atakos riziką: „Trikdanti, manipuliuojanti ar destruktyvi kiberataka galėtų kelti ženklią grėsmę JAV ekonomikai ir nacionaliniam saugumui, jei žūtų žmonės, būtų sunaikinamas turtas, pažeidžiami policijos tikslai, ar paveikiami ekonominiai interesai.“

Tokį scenarijų praeitą mėnesį pateikė bėglys iš Šiaurės Korėjos, kuris teigė, kad Š. Korėja gali sugadinti kritiškai svarbią infrastruktūrą, kas gali būti turėti fatališkų pasekmių. Išties, jei nustotų dirbti ligoninės, bankai ir transporto sistemos, pasekmės būtų liūdnos. Bet kol nėra įrodymų, toks scenarijus vargu ar įmanomas. Ir nepaisant daugybės internete esančių ranka pasiekiamų lengvų taikinių, tokios didelės atakos, kaip „Sony“ atveju, yra laba retos. Svarbiausios tarnybos tebefunkcionuoja. Prie banko sąskaitų prieiti galime. Internetas iš esmės patikimas.

Thomasui Ridui iš Londono Kings koledžo kalbos apie kiberkarą atrodo jau pasenusios. „Paprastai, kai kas nors panaudoja šią frazę, tai nebūna kas nors, žinantis, apie ką kalba, – sako jis. – Tai vos ne turinčių ribotą supratimą žmonių skiriamasis ženklas.“ Ridas parašė knygą „Cyber War Will Not Take Place“, kurioje teigia, kad daug kas, kas buvo palaikyta karo veiksmais kibernetinėje erdvėje, visai tokie nebuvo. Tai veikiau yra tąsa informacinių žaidimų, kuriuos šalys visada vykdė, stengdamosi pakeisti galios balansą be būtinybės griebtis visos tradicinio konflikto galios.

Ridas pažymi, kad netgi tokia išdiskutuota kenkėjiška programinė įranga, kaip „Stuxnet“, vienas iš sudėtingiausių kada nors sukurtų kibernetinių ginklų, neturėjo tokio poveikio kokio daug kas galėjo tikėtis. „Jei vertinsime „Stuxnetą“ vien pagal jo naudą, keliais metais jis pavėlino Irano branduolinio kuro sodrinimo programą? – klausia jis. – Ar jis sustabdė ją? Ne. Jei ką nors ir nuveikė, tai sustiprino Irano ryžtą.“

Daugeliui tikrasis kibernetino karo pavojus nėra patys įsilaužimai, o susierzinimas, kurį jie sukelia šalies valdžiai. Nigelas Inksteris, buvęs Britanijos Slaptosios žvalgybos tarnybos karininkas, dabar dirbantis kariniame IISS, sako, kad sumaištis dėl atakos šaltinių ir kibernetinio šnipinėjimo atskleidimas vieną dieną gali išprovokuoti labiau tradicines atakas tarp šalių. „Ar yra grėsmė, kad vieną dieną netyčia bus peržengta raudona linija, dėl ko kils eskalacija? – klausia jis. – Ypač, jei kalbama apie valstybes turinčias kosmines ir branduolines galimybes.“

Bet atominės bombos buvo panaudotos tik du kartus – ir remiantis ta pačia logika, bet koks išties griaunantis kibernetinis ginklas vargu ar kada bus panaudotas. Be to, dažnai pageidaujama, kad kibernetinės atakos būtų slaptos, naudojamos kaip šnipinėjimo įrankiai valstybės paslapčių vogimui, o ne kaip sprogmenys. Būtent tam savo laiką skiria JAV Nacionalinio saugumo agentūra, JK GCHQ ir Kinijos ekvivalentai.

Pavyzdžiui, praėjusį mėnesį „Kaspersky“ paskelbė sugavę jų pačių tinklą bandžiusią šnipinėti valstybės remtą kenkėjišką programinę įrangą „Duqu 2.0“. Iš šio radinio dar paaiškėjo, kad „Duqu“ taip pat naudota šnipinėti kompiuterius viešbučiuose, kuriuose apsistojo derybų dėl Irano branduolinių galimybių delegatai.

Žinome, kad kompiuterių sistemas gali pažeisti atakos. Aptikti pažeidžiamumą – viens dalykas, tačiau kas nutiks vėliau, prognozuoti daug sunkiau. Kenkėjiška PĮ gali tiesiog tūnoti tinkle ir klausytis. Ir ne visi pažeidžiamumai būna išnaudojami. Aišku, protinga žinoti, kas įmanoma. Bet kalbos apie vienas šalis, kurios nulaužinėja kitas, ignoruoja faktą, kad kibernetinis karas nėra įvykis. Tai mūsų sujungto pasaulio foninis triukšmas.

Kibernetiniai vaiduokliai

-

1998 „Moonlight Maze“

JAV Pentagono ir NASA kompiuterius du metus šnipinėja nežinomos kilmės programinė įranga. Manoma, kad pavogtos karinės paslaptys. -

2003 „Titan Rain“

NASA ir FTB kompiuteriai šnipinėjami mažiausiai tris metus. JAV kaltina Kiniją, sukeldama trintį tarp šalių. -

2007 Pirmasis Tinklo karas

Kibernetinės atakos išjungia internetą Estijoje. -

2010 „Stuxnet“

Aptinkamas sudėtingas kompiuterinis kirminas, kuris, manoma, sugadino Irano branduolinę įmonę. Taip pat jis naudotas prieš Šiaurės Korėjos įmones, nesėkmingai. -

2014 Nulaužta „Sony Pictures Entertainment“

Pavogti duomenys apie neišleistus filmus, apkaltinta Šiaurės Korėja. -

2015 Įsilaužta į JAV vyriausybę

Milijonų viešųjų darbuotojų bylos pavogtos iš JAV vyriausybės kompiuterių, įskaitant darbuotojų finansinius duomenis, alkoholio ir narkotikų naudojimo istoriją bei kontaktinę informaciją.

Interneto įkaitai

Daugelis kiberatakų – taip pat ir praėjusį mėnesį prieš JAV vyriausybę bei prieš Sony pernai – manoma, įvykdomos su netyčine žmonių pagalba.

„Yra buvę, kad įeiname į sistemą ir klientas mano, kad viskas gerai, – sako Steve'as Lordas iš „Mandalorian Security Services“. – Bet ten viskas atrodo kiek neįprastai – visur pilna pašalinių failų.“ Tai dažnai būna programinės įrangos, kurios neturėtų ten būti, palikti pėdsakai. Tokiems žmonėms kaip Lordas, tai lyg purvino pėdsako ar lūpdažių ant stiklo aptikimas.

O kaip galėtume neįsileisti įsibrovėlių? Pradžiai, reikia nuolat atnaujinti programinę įrangą. Pavyzdžiui, kai vandališkai sudarkomos interneto svetainės, kalta dažniausiai būna spraga naudojamoje programinėje įrangoje, per kurią hakeriai gali „įšvirkšti“ komandas į svetainių duomenų bazes.

Tokie paprasti triukai, kaip slaptažodžių pavogimo, „fišingo“ atakos – kai žmonės paspaudžia nuorodą, padarančią ką nors kenksmingo – gali būti naudojamos gynybos įveikimui. Žinojimas apie tokias atakas padeda, tačiau nesena „YouGov“ apklausa parodė, kad vos 6 % darbuotojų yra mokomi apie slaptažodžių vagystes. Dar viena gera praktiką – dažnas slaptažodžių keitimas ir dviejų žingsnių autentifikavimo naudojimas – kai registruojantis reikia atlikti du veiksmus, o ne vieną, panašiai kaip imant grynuosius pinigus, naudojama banko kortelė ir PIN kodas.

Dabar yra pasaulinių tinklo karų amžius, valstybės rungiasi kibernetiniais ginklais. Bet žaidime daugiau pilkų atspalvių, nei teigia trokštantieji karo. Kai 2007 m. vėlyvą balandį prasidėjo atakos, jos buvo tylios ir staigios. Vyriausybiniai tinklalapiai dingo. Atsijungė nacionalinių laikraščių ir bankų svetainės. Vardų serveriai – interneto adresų knygelės – nustojo reaguoti. Keliomis dienomis anksčiau Estijos vyriausybė pašalino sovietų laikų memorialą iš sostinės, Talino. Atsakas buvo Estijos atjungimas nuo interneto.

Dabar yra pasaulinių tinklo karų amžius, valstybės rungiasi kibernetiniais ginklais. Bet žaidime daugiau pilkų atspalvių, nei teigia trokštantieji karo. Kai 2007 m. vėlyvą balandį prasidėjo atakos, jos buvo tylios ir staigios. Vyriausybiniai tinklalapiai dingo. Atsijungė nacionalinių laikraščių ir bankų svetainės. Vardų serveriai – interneto adresų knygelės – nustojo reaguoti. Keliomis dienomis anksčiau Estijos vyriausybė pašalino sovietų laikų memorialą iš sostinės, Talino. Atsakas buvo Estijos atjungimas nuo interneto.