Praeitą savaitę daugumos organizacijų veikla trumpam sutriko dėl spalio 15 dieną Lietuvos įmonių ir Valstybės institucijų tarpe pradėjusio plisti pavojingo, į pašto serverius nukreipto užkrato „GenScript.KLH trojan“, plitusio kaip prisegtas dokumentas, siunčiant elektroninius laiškus. Kaip teigia ESET Lietuva IT saugumo specialistai, kenkėjiška programa yra nukreipta į pašto serveryje esančius saugomus laiškus, kurie užkrečiami „VBA/TrojanDownloader.Agent“ scenarijumi ir išsiunčiami atsitiktiniams adresatams. BAIP kritinės IT infrastruktūros ekspertai pastebi, kad dauguma įmonių, kurios jau nukentėjo nuo šios kenkėjiško programos, nebuvo tinkamai pasirengusios šios ir panašių kenkėjiškų programų išpuoliams. Straipsnyje pateikiami patarimai įmonėms, į ką rekomenduojama atkreipti dėmesį, norint išvengti panašių atakų ateityje.

Silpnoji grandis – kibernetinio saugumo žinių neturintys IT administratoriai ir darbuotojai

Kaip pastebi kompanijos ESET Lietuva IT saugumo inžinierius Gediminas Mikelionis, šio Lietuvoje žaibiškai spėjusio išplisti viruso atakos buvo galima išvengti, jeigu įmonės darbuotojai būtų informuoti apie per elektroninius laiškus plintančių grėsmių atpažinimo būdus.

„Išplitusio trojano „GenScript.KLH trojan“ paveiktas dokumentas, kuris yra užkrėstas „VBA“ skriptu „VBA/TrojanDownloader.Agent“, yra aptinkamas ir identifikuojamas kaip „GenScript.KLH“ trojanas. Šios kenkėjiškos programos platinimo metodas yra „Spam“ tipo kampanija, platinama per užkrėstus pašto serverius. Kenkėjo veikimo principas yra, kuomet atidarius užkrėstą *.doc failą, aktyvuojama užkoduota „Powershell“ komanda ir atsiunčiamas vykdomasis *.exe failas. Deja žmogus tebėra silpniausia IT saugumo grandis, kuri neretai lemia kenkėjo paplitimą įmonės tinkle. Jeigu įmonėje būtų nuolat vykdomi kibernetinio saugumo mokymai, galima teigti, kad tokių atakų plitimas galėtų būti stabdomas efektyviau“, – komentavo G. Mikelionis.

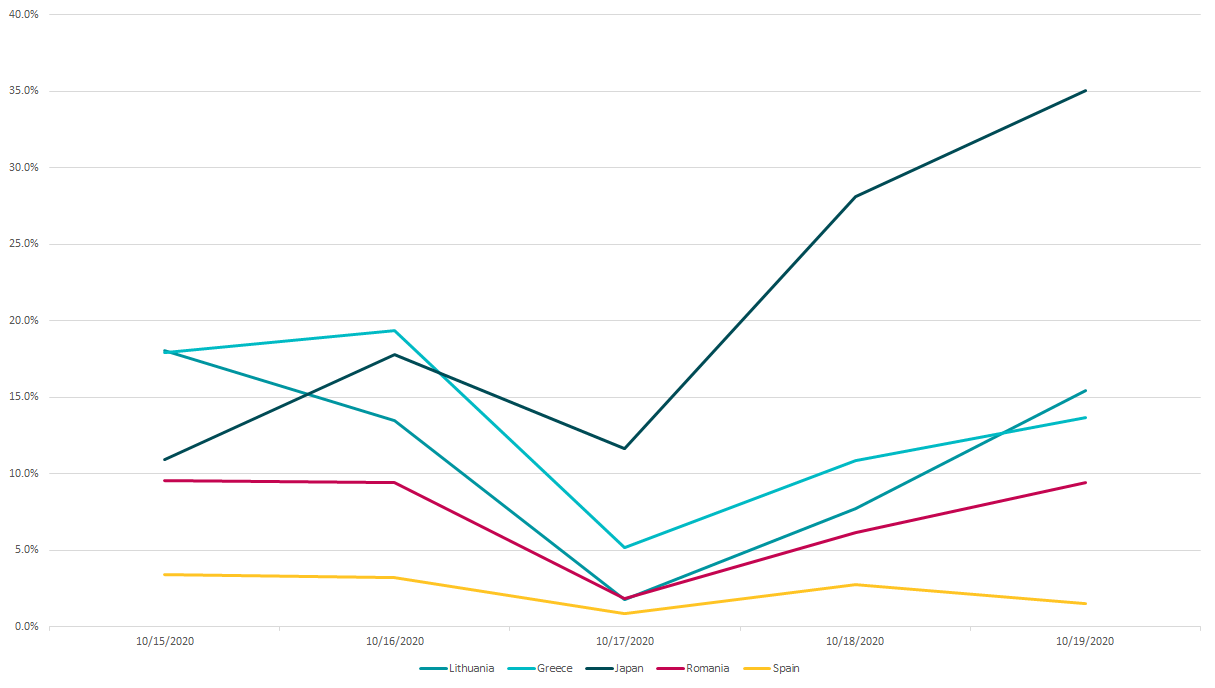

Remiantis ESET telemetrijos duomenimis pastebima, kad „GenScript.KLH trojan“ kenkėjiškos programos plitimas aktyviai reiškėsi Lietuvos perimetre, tačiau pakenkė ir kitoms šalims, kur į labiausiai paveiktų šalių trejetą patenka Graikija ir Japonija. „GenScript.KLH“ yra dokumento, kuriame yra kenkėjiškas VBA scenarijus („VBA / TrojanDownloader.Agent“) pavadinimas, kuris žymi infekcijos grandinės pradžią. Šie dokumentai yra platinami per šlamšto (angl. Spam) el. pašto kampanijas. Daugeliu atvejų sekanti šios ir panašių kenkėjiškų programų plitimo stadija yra kenkėjiškos programos, bankinio trojano, geriau žinomos pagal „Emotet“ pavadinimą, plitimas.

Būtina vykdyti reguliarius auditus, pasirengti leistinos programinės įrangos sąrašą ir įdiegti antivirusinę programą

Specialistai pastebi, kad darbuotojų edukacija yra būtina, tačiau šiomis dienomis nepakanka rengti vien įmonės darbuotojams ruošiamų kibernetinio saugumo mokymų. Šiuolaikinis IT sistemų administravimo specialistas privalo išmanyti informacijos saugą ir kibernetinių grėsmių šaltinius, turėti savo prižiūrimos IT infrastruktūros aprašą, reguliariai atlikti sistemos auditus, nuolat domėtis kibernetinėmis grėsmėmis ir laiku informuoti darbuotojus tokiai grėsmei iškilus.

Kritinės IT infrastruktūros paslaugas teikiančios bendrovės BAIP informacinių sistemų ekspertas, Operacijų skyriaus vadovas Rimantas Bajoras pastebi, kad dėl kenkėjiškų virusų atakų išauga poreikis ir naujoms paslaugoms bei priemonėms.

„Šiandien rinkoje itin aktualiais tampa kibernetinio saugumo mokymai, kuriuose būtų nagrinėjamos IT infrastruktūros sudedamosios dalys per saugos ir kibernetinių pažeidžiamumų prizmę, nuosekliai einant per kiekvieną infrastruktūros sluoksnį ir akcentuojant priemones, kurias pasitelkus galima užkardyti įvairias grėsmės“, – komentavo R. Bajoras.

Pernelyg retai atliekama pašto serverių priežiūra, antivirusinės programos serveriuose nebuvimas, netinkamai konfigūruojami filtrai nuo šlamšto tipo (angl. Spam) laiškų ir neparinkta įmonės tinklo perimetro apsauga – tai tik keli pagrindiniai IT saugumo aspektai, kuriuos įvardija R. Bajoras.

„Vis daugiau kibernetinių nusikaltimų padaroma įsilaužus tiesiogiai į įmonės darbuotojo kompiuterinę darbo vietą, taip apeinant ugniasienes. Dauguma programinės įrangos, tokios kaip: Internet Explorer, Mozilla Firefox, Acrobat Reader, Flash player, MS Office, turi kritinių pažeidimų, kuriuos būtina kontroliuoti ir rūpintis jų atnaujinimu. Daugėjant tinklo įrenginių ir naudojamų programų kiekiui, be centralizuoto valdymo ši problema tampa sunkiai valdoma. Todėl pašto serveriams ir kitai tinkle esančiai įrangai, įskaitant ir darbo vietas, rekomenduojama periodiškai atlikti organizacijoje esančių įrenginių nuskaitymą, siekiant nustatyti pažeidžiamumo laipsnį. Nereikėtų pamiršti ir pagrindinių taisyklių: sudaryti leistinos programinės įrangos sąrašą, kuris tenkintų organizacijos poreikius ir ne rečiau kaip kartą per mėnesį įdiegti programinės įrangos atnaujinimus“, – teigia R. Bajoras.

Specialistas taip pat rekomenduoja bent kartą per metus vykdyti saugumo ir IT infrastruktūros auditą, kuris leistų laiku pastebėti IT infrastruktūros silpnąsias vietas.

Labiausiai nukentėjo elektroninio pašto serverių apsaugai taupiusios įmonės

Kaip pastebi IT saugumo inžinierius Gediminas Mikelionis, kenkėjiška programa labiausiai plinta per „Microsoft Exchange Server“ ir „Linux“ pašto serverius.

„Šis kenkėjiškas virusas atakuoja transporto agentą (MTA) ir laiškų atidavimo vartotojams dalį (IMAP). Kenkėjas plinta tiek „Microsoft Exchange Server“, tiek „Linux“ pašto serveriuose, kuriuose nėra tinkamos pašto apsaugos ir nėra aktyvuotas el. pašto antraštės (angl. Header) tikrinimas. Remiantis ESET telemetriniais duomenimis, gerokai mažiau paveikti el. pašto serveriai, esantys „Office365“ ir „GSuite“ aplinkose, kurie paprastai turi integruotą elektroninio pašto serverio apsaugą. Virusas atakuoja tiek transporto agentą (MS Exchange atveju – EdgeTransport.exe), tiek laiškų atidavimo vartotojams dalį (IMAP), todėl įmonėms, prižiūrinčioms nuosavas el. pašto sistemas patariama turėti papildomą apsaugos lygį su teikiančią saugumo programinę įrangą“, – pataria IT specialistas.

Rimantas Bajoras atkreipia dėmesį, kad tinkamai savo elektroninio pašto sistemas saugo tos įmonės, kurios investuoja į kibernetinio saugumo sprendimus, domisi naujais sprendimais pašto apsaugai ir edukuoja savo darbuotojus, supažindina juos su galimomis grėsmėmis.

„Elektroninio pašto apsaugai svarbiausias dėmesys turėtų būti skiriamas „Antispam“ produkto ir jame integruotų filtrų pasirinkimui. Ypač aktualu, kad „Antispam“ konfigūracija ir taisyklės būtų reguliariai peržiūrimos, atnaujinama duomenų bazė. Taisyklių rinkinys turi atitikti šiandienos realijas ir kibernetinio fono situaciją. Minimalus planas būtų: pašto serveriuose nustatyti gamintojų rekomenduojamas taisykles ir apribojimus, šių apribojimų atsisakyti tik atsakingai įvertinus, ar tokią riziką gali prisiimti įmonė ir kaip incidentai gali įtakoti organizacijos veiklą“, – komentavo R. Bajoras.