Tyrimų agentūros „Osterman Research“ duomenimis, net 47 proc. įmonių yra patyrusios išpirkos reikalaujančių kenkėjų ataką. Saugumo ekspertų nuomone, nukentėjusių procentas galėjo ženkliai išaugti po paskutinių didelio atgarsio sulaukusių „WannaCry“ ir „Petya“ atakų.

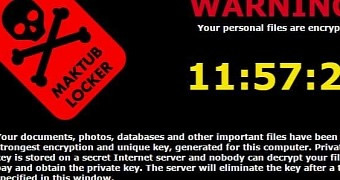

Išpirkos reikalaujantys kenkėjai vis dažniau naudojami programišių, siekiančių pasipelnyti tiek iš namų, tiek iš verslo vartotojų. Tačiau mokėti išpirką, pasak saugumo sprendimų kūrėjos ESET, nėra gera mintis. Pavyzdžiui, „Petya“ atveju tai buvo visiškai neįmanoma, nes kenkėjo platintojai buvo panaikinę mokėjimo galimybę. Kitais atvejais programišiai gavę išpirką net nesivargina pateikti dešifravimo raktų, kad vartotojai galėtų atgauti atakos metu užšifruotus failus.

„Vienintelė išeitis – saugotis išpirkos reikalaujančių kenkėjų ir būti pasiruošus atremti jų ataką. Saugumo sprendimai kainuoja gerokai mažiau, nei kenkėjo sukelti nuostoliai ar nemalonios pasekmės. Juo labiau, kad kai kurios apsaugos priemonės yra visiškai nemokamos – tai tinkamas vartotojų elgesys, laiku sudiegti operacinių sistemų ir programų atnaujinimai“, – komentuoja ESET saugumo sprendimus platinančios įmonės „Baltimax“ pardavimų vadovas Deividas Pelenis.

IT profesionalai pataria visiems vartotojams daryti atsargines duomenų kopijas, kad bet kurios kenksmingos atakos atveju nebūtų visiškai prarasti itin svarbūs duomenys. Be to, pažangūs atsarginių kopijų sprendimai leidžia kurti visos sistemos kopiją, tad prireikus ją galima atstatyti. ESET savo ruožtu pataria atsargines kopijas saugoti išoriniuose įrenginiuose arba debesijoje, kad kenksmingos programos negalėtų jų pažeisti.

Taip pat rekomenduojama naudoti antivirusinę programą su įdiegtu ugniasienės moduliu bei kitomis apsaugos funkcijomis, kurios padidina išpirkos reikalaujančių kenkėjų nustatymo galimybę. Jei antivirusinė programa neatpažintų visiškai naujo viruso, jį galėtų sustabdyti būtent ugniasienė.

„Įmonių administratoriams itin svarbu naudoti sudėtingus ir unikalius slaptažodžius, nenaudoti tų pačių prisijungimų darbo vietoms ir serveriams. Dviejų faktorių autentifikavimas taip pat gali apsaugoti nuo kenksmingų veiksmų, kai kenkėjai bando pasinaudoti atakos metu gautais slaptažodžiais“, – komentuoja D. Pelenis.

Patariama atkreipti dėmesį, kad įmonės darbuotojai ar administratoriai neturėtų daugiau teisių, nei jų reikia tiesioginiam darbui atlikti. Dauguma darbuotojų neturėtų naudotis administratoriaus teisėmis iš viso, taip pat jiems turi būti ribojama prieiga prie svarbių duomenų, su kuriais jie nedirba.

Atsižvelgiant į pastarąsias kenkėjų atakas, rekomenduojama imtis papildomų apsaugos priemonių: išjungti makro komandas „Microsoft Office“ dokumentuose, įjungti vykdomųjų failų („.exe“) filtravimą ir blokavimą el. pašte, kad vartotojai atidarydami kenksmingą failą neįdiegtų viruso į darbo kompiuterį. Jei įmonės tinkle nėra naudojamas nuotolinė prieiga prie darbalaukio (Remote Desktop Protocol), patariama ją visiškai išjungti.

Taip pat patariama nustatyti, kad būtų rodomi pilni failų plėtiniai, kurie automatiškai yra slepiami operacinėse sistemose „Windows“ ir „Mac“ – taip vartotojai galės pastebėti kenksmingus failus su dvigubais plėtiniais, pavyzdžiui, „PDF.exe“. Pasak ESET, itin svarbu edukuoti įmonės darbuotojus apie galimas kibernetines grėsmes ir saugų darbą su įmonės įrenginiais – tiek kompiuteriais, tiek išmaniaisiais telefonais.

Susidūrus su išpirkos reikalaujančiu kenkėju patariama pirmiausia atjungti užkrėstą kompiuterį nuo įmonės tinklo arba interneto. Užuot mokėjus išpirką geriau paieškoti patikimų dešifravimo įrankių ir pabandyti atstatyti užkrėstą sistemą į pirminę būklę.