„Cloud Atlas“, pažangi tikslinė grėsmė (APT), dar vadinama „Inception“, atnaujino savo arsenalą naujomis priemonėmis, kurios leidžia apeiti standartinius kompromiso rodiklius. Ši atnaujinta infekcijų grandinė buvo pastebėta įvairiose Rytų Europos, Centrinės Azijos ir Rusijos organizacijose, rašoma pranešime spaudai.

„Cloud Atlas“ – grėsmės vykdytojas, turintis ilgą kibernetinio šnipinėjimo operacijų, kurios skirtos pramonės įmonėms, vyriausybinėms agentūroms ir kitiems subjektams, istoriją. Pirmą kartą jis buvo aptiktas 2014 m. ir nuo to laiko yra aktyvus. Neseniai „Kaspersky“ tyrėjai ir vėl pastebėjo „Cloud Atlas“. Dabar jis nukreiptas į tarptautines ekonomikos bei aviacijos pramonės įmones, taip pat vyriausybines ir religines organizacijas, kurios yra įsikūrusios Portugalijoje, Rumunijoje, Turkijoje, Ukrainoje, Rusijoje, Turkmėnistane, Afganistane ir Kirgizijoje. Po sėkmingos infiltracijos „Cloud Atlas“ gali:

- rinkti informaciją apie sistemą, prie kurios jis gavo prieigą;

- kaupti slaptažodžius;

- išfiltruoti naujausius .txt .pdf. xls .doc failus į komandų ir kontrolės serverį.

Nors „Cloud Atlas“ dramatiškai nepakeitė savo taktikos, bet 2018 m. naujausių išpuolių tyrimai parodė, kad savo aukų užkrėtimui jis rinkosi naują būdą ir per jų tinklą vykdė horizontalų judėjimą.

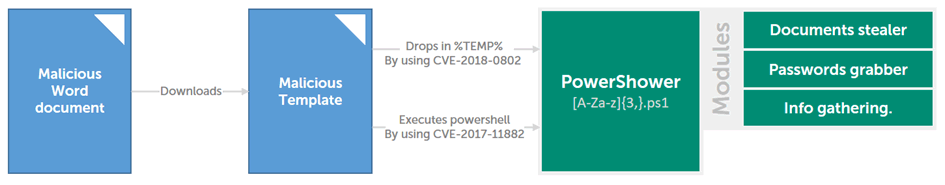

1 pav. Infekcijos grandinė, kurią „Cloud Atlas“ naudojo iki 2019 m. balandžio mėn.

Anksčiau „Cloud Atlas“ pirmiausia savo taikiniui nusiųsdavo elektroninį laišką su kenkėjišku priedu. Sėkmingo išpuolio atveju būdavo paleidžiama „PowerShower“ – prisegta kenkėjiška programa, kuri naudojama pradiniam žvalgymui ir papildomų kenkėjiškų modulių atsiuntimui, kad kibernetiniai nusikaltėliai galėtų tęsti savo operaciją.

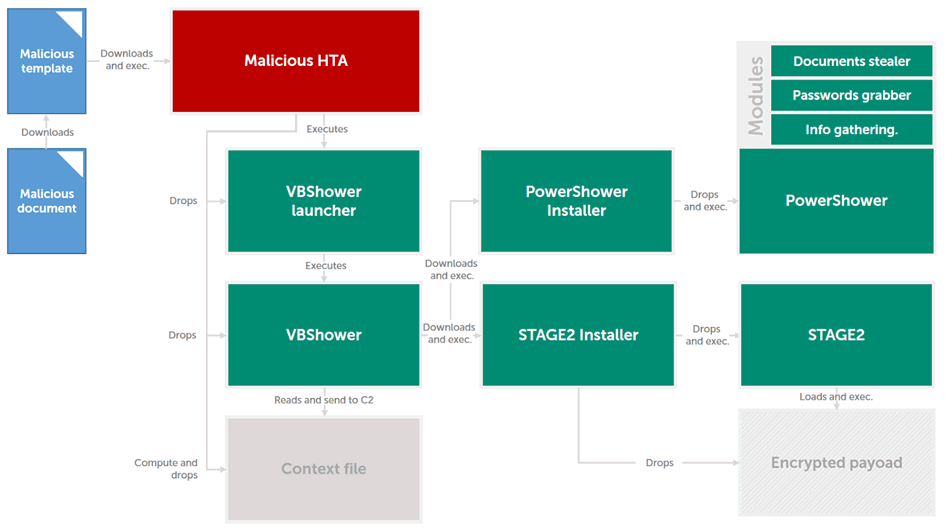

O dabar atnaujinta infekcijos grandinė atideda „PowerShower“ programos vykdymą iki vėlesnio etapo; vietoj to, po pirminio užkrėtimo, į tikslinį kompiuterį atsiunčiama HTML programa. Tada ši programa iš kompiuterio surenka pradinę informaciją ir atsiunčia bei paleidžia „VBShower“ – dar vieną kenkėjišką modulį. „VBShower“ ištrina kenkėjiškos programos buvimo įrodymus ir per komandų ir kontrolės serverius tariasi su savo šeimininkais, kad galėtų nuspręsti tolimesnių veiksmų eigą. Atsižvelgiant į gautą komandą, ši kenkėjiška programa atsisiųs ir vykdys „PowerShower“ arba kitą gerai žinomą „Cloud Atlas“ antrosios pakopos programą.

2 pav. Atnaujinta „Cloud Atlas“ infekcijos grandinė

Nors naujoji infekcijos grandinė iš esmės yra daug sudėtingesnė nei ankstesnis modelis, jos pagrindinis skiriamasis elementas yra tai, kad ir kenkėjiška HTML programa, ir „VBShower“ modulis yra polimorfiniai. O tai reiškia, kad abiejų modulių kodas bus naujas ir unikalus kiekvieno užkrėtimo atveju. Pasak „Kaspersky“ ekspertų, ši atnaujinta versija yra vykdoma siekiant, kad kenkėjiška programinė įranga būtų nematoma saugumo sprendimams, kurie remiasi patikimais kompromiso rodikliais.

„Saugumo bendruomenėje tapo girtina pasidalinti kenkėjiškų operacijų, kurias aptinkame tyrinėdami, kompromiso rodikliais. Ši geroji praktika mums leidžia gana greitai reaguoti į vykstančias tarptautines kibernetinio šnipinėjimo operacijas, užkertant kelią bet kokiai tolimesnei žalai. Tačiau, kaip prognozavome jau 2016 m., šis būdas tapo nebe toks patikimas. Pirmiausia tai pastebėjome su „ProjectSauron“, kuris sukurdavo unikalų rinkinį kiekvienai savo aukai ir šnipinėjimo operacijoms naudojo atvirojo kodo įrankius, o ne unikalius. Dabar tai tęsiama ir su šiuo polimorfinių kenkėjiškų programų pavyzdžiu. Tai nereiškia, kad veikėjus tampa vis sunkiau sugauti, tačiau saugumo įgūdžiai ir gynėjų įrankių rinkiniai turi būti tobulinami kartu su jų stebimų kenkėjiškų programų vykdytojų įrankių rinkiniais bei įgūdžiais“, – teigė „Kaspersky“ tyrimų ir analizės komandos saugumo ekspertas Felix Aime.

„Kaspersky“ organizacijoms rekomenduoja naudoti tokius saugumo sprendimus, kurie tinka kovoti su tikslinėmis atakomis bei yra patobulinti puolimo rodikliais (IoA), kur pagrindinis dėmesys skiriamas taktikai, metodams ar veiksmams, kurių gali imtis kibernetiniai nusikaltėliai. IoA stebi naudojamus metodus ir nesvarbu, kokie konkretūs įrankiai yra naudojami. Naujausios „Kaspersky Endpoint Detection and Response“ bei „Kaspersky Anti Targeted Attack“ versijos turi naują IoA duomenų bazę, kurią prižiūri ir atnaujina patys „Kaspersky“ ekspertai.