ESET saugumo tyrėjai išanalizavo nuotolinės prieigos įrankius, kuriuos naudoja kibernetiniai nusikaltėliai tebevykstančioje šnipinėjimo kampanijoje, nukreiptoje į Ukrainos valstybines institucijas.

Nors apie nusikaltėlių veiklą pirmą kartą buvo paskelbta šių metų sausį, ESET saugumo tyrėjai šnipinėjimo kampaniją vykdančius atakuotojus seka nuo 2017 m. vidurio. Naujausia ESET analizė atskleidė, kad programišiai nuolat tobulina savo šnipinėjimo kampanijas kurdami naujas šnipinėjimo įrankių versijas.

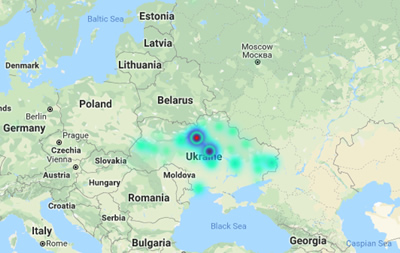

Remiantis ESET telemetrijos duomenimis, atakos yra nukreiptos į Ukrainos valstybines institucijas, aukų skirtingose organizacijose yra jau keli šimtai. Nusikaltėliai naudoja slaptus nuotolinės prieigos įrankius (angl. remote access tools (RAT)), kad ištrauktų jautrius dokumentus iš aukų kompiuterių.

Saugumo tyrėjai šiose šnipinėjimo kampanijose nustatė tris skirtingas „.NET“ kenkėjo atmainas: „Quasar RAT“, „Sobaken RAT“ ir „Vermin RAT“. Visos RAT atmainos buvo aktyviai naudojamos vienu metu prieš skirtingus taikinius, jos dalinasi ta pačia infrastruktūra ir jungiasi prie to paties valdymo ir kontrolės serverių.

„Quasar“ yra atviro kodo nuotolinės prieigos įrankis, viešai prieinamas „GitHub“. Pasak ESET tyrėjų, šis įrankis naudotas šnipinėjimo kampanijose nuo 2015 m. spalio mėn. Tuo tarpu „Sobaken“ yra stipriai modifikuota „Quasar“ versija: kai kurios kenkėjo funkcijos buvo pašalintos, kad vykdomasis failas būtų mažesnis, ir pridėtos kitos savybės, padedančios išvengti įrankio aptikimo.

Nuotolinės prieigos įrankis „Vermin“ yra galinių durų kenkėjas, pirmą kartą nustatytas 2016 m. ir iki šiol aktyviai naudojamas programišių. Naujausia jo versija palaiko 24 komandas, įdiegtas pagrindiniame apkrovos faile, ir papildomas komandas per kitus komponentus – tarp šių komandų yra garso įrašymas, klaviatūros paspaudimų sekimas ir slaptažodžių pasisavinimas.

Kenkėjų platinimui kibernetiniai nusikaltėliai naudoja socialinę inžineriją, siųsdami el. laiškus savo tikslinėms aukoms su prisegtais kenkėjiškais dokumentais, kuriuos atidarius įdiegiami RAT įrankiai.

Pasak „ESET Lietuva“ IT inžinieriaus Ramūno Liuberto, žmogiškasis faktorius išlieka silpniausia saugumo grandimi. „Šiuo atžvilgiu darbuotojų kibernetinio saugumo žinių ugdymas yra itin svarbus: vartotojai, neatpažįstantys kibernetinių grėsmių, nemokantys jų išvengti, rizikuoja ne tik savo asmeninių duomenų, bet ir organizacijos, kurioje dirba, sistemų ir duomenų saugumu“, – teigia R. Liubertas.

Pasak ESET tyrėjų, kibernetiniai nusikaltėliai pasitelkė papildomas priemones, kad platinami kenkėjai veiktų tik taikinių kompiuteriuose ir išvengtų automatizuotų nustatymo sistemų. Kenkėjų diegimo procesas neįvyksta, jei nustatoma, kad kompiuteryje nėra naudojama nei rusų, nei ukrainiečių kalbos klaviatūra, taip pat jei atakuojamų sistemų IP adresai yra kitų šalių.

Išsami RAT įrankių analizė pateikta specialiame ESET dokumente „Quasar, Sobaken and Vermin: a deeper look into an ongoing espionage campaign“ (liet. „Quasar“, „Sobaken“ ir „Vermin“: žvilgsnis į vykstančią šnipinėjimo kampaniją).