„Security Analyst Summit“ konferencijoje „Kaspersky Lab“ papasakojo apie kibernetinės grupuotės „Lazarus“ veiklos tyrimo rezultatus. Tai žinoma programišių gauja, tariamai atsakinga už 81 mln. JAV dolerių vagystę iš Bangladešo banko 2016 m. – incidentas tapo viena didžiausių kibernetinių vagysčių per visą istoriją. Per ilgiau nei metus trukusį tyrimą ekspertams pavyko detaliai išnagrinėti grupuotės metodus ir instrumentus bei sustabdyti mažiausiai dvi naujas didelių sumų vagystes iš finansinių institucijų.

Išpuolį prieš Bangladešo banką Įvykdę sukčiai pasislėpė keliems mėnesiams ir ruošėsi naujam išpuoliui. Jie sugebėjo įsikurti vieno Pietų Rytų Azijos banko korporatyviniame tinkle, bet buvo aptikti „Kaspersky Lab“ apsaugos sprendimo. Prasidėjęs tyrimas privertė „Lazarus“ kuriam laikui pristabdyti operaciją, vėliau išpuolis buvo nukreiptas į Europą. Tačiau jų bandymai ir vėl buvo sustabdyti „Kaspersky Lab“ produktų, taip pat dėl greito reagavimo ir incidento tyrimo.

Išpuoliai, kuriuos tyrė „Kaspersky Lab“, tęsėsi savaites, tačiau paslėptu režimu programišiai galėjo dirbti mėnesius. Būtent taip nutiko incidentui Pietų Rytų Azijoje. Sukčiai įsibrovė į banko tinklą, o banko apsaugos tarnyba tik po daugiau nei septynių mėnesių kreipėsi pagalbos į specialistus.

Daugeliu atvejų užpuolikai buvo atsargūs ir naikino įsibrovimo pėdsakus. Tačiau viename iš įsilaužtų serverių, kurį „Lazarus“ naudojo kaip komandinį centrą, ekspertai aptiko svarbų artefaktą. Iš pradžių prie serverio buvo jungiamasi per VPN ir tarpinius (angl. proxy) serverius – atsekti jų buvimo vietą buvo beveik neįmanoma. Tačiau ekspertai užfiksavo vieną užklausą iš reto IP adreso Šiaurės Korėjoje. Jų manymu, tai gali paaiškinti viena iš šių priežasčių:

- užpuolikai prie serverio jungėsi iš šio adreso;

- prisijungimas buvo „netikra vėliava“, skirtas suklaidinti ekspertus;

- kažkuris Šiaurės Korėjos gyventojas atsitiktinai apsilankė šiuo serverio adresu.

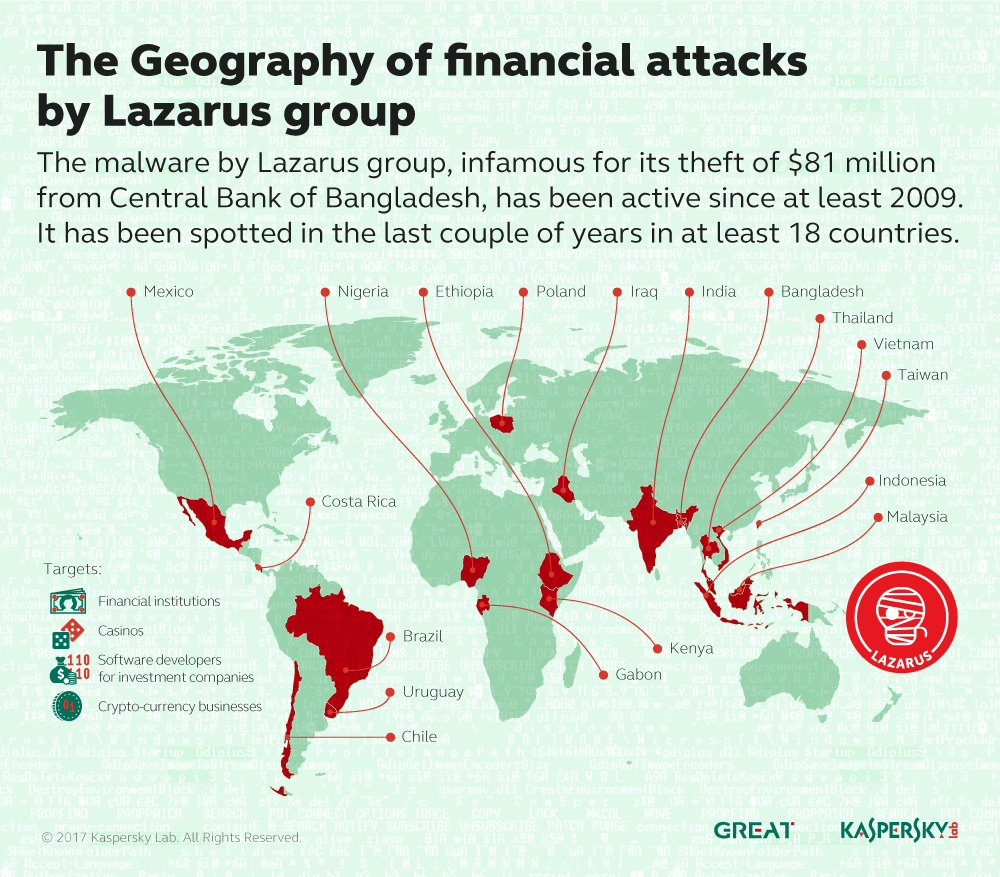

Per pastaruosius dvejus metus su „Lazarus“ susijusios kenkėjiškos programinės įrangos pėdsakų buvo aptikta 18 šalių. Išpuolių aukomis tapo finansinės organizacijos, kurių specializacija – programinės įrangos kūrimas investicijų bendrovėms, ir kriptovaliutos verslo atstovai. Naujausias „Lazarus“ aktyvumo pliūpsnis užfiksuotas 2017 m. kovą. Vadinasi, grupuotė nesiruošia sustoti.

„Esame tikri, kad „Lazarus“ greitai vėl primins apie save. Panašūs išpuoliai rodo, kad net smulkūs tinklo konfigūracijos neatitikimai gali sukelti rimtų saugumo pažeidimų. Tai verslui gali kainuoti šimtus milijonų dolerių. Todėl mes tikimės, kad bankų, kazino ir investicijų bendrovėms programinę įrangą kuriančių įmonių vadovai skirs rimtą dėmesį kylančiai grėsmei, – tyrimo rezultatus komentuoja Vitalijus Kamliukas, „Kaspersky Lab“ Azijos ir Ramiojo vandenyno regiono tyrimo centro vadovas.

Tyrimo metu „Kaspersky Lab“ ekspertai aptiko 150 su grupuote susijusių kenkėjiškos programinės įrangos pavyzdžių. Visi jie sėkmingai neutralizuojami „Kaspersky Lab“ apsaugos sprendimų.

„Kaspersky Lab“ visoms bendrovėms rekomenduoja patikrinti korporatyvinį tinklą dėl išpuolių pėdsakų. Aptikus reikia išvalyti sistemą, apie išpuolį pranešti teisėsaugos institucijoms ir reagavimo į informacinio saugumo incidentus grupei.