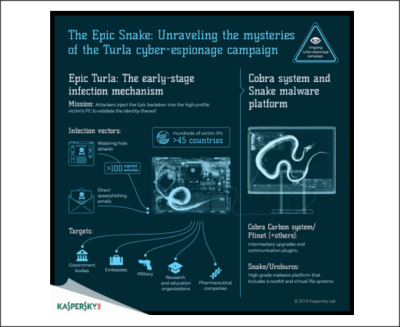

„Kaspersky Lab“ išsiaiškino, kad atakos instrumentai, naudojami neseniai aptiktoje operacijoje „Epic“, liudija jos ryšį su metų pradžioje atskleista kibernetinio šnipinėjimo kampanija „Turla“. „Epic“ kūrėjų taikomų technologijų tyrimas leidžia manyti, kad ši operacija – tai didesnės kampanijos „Turla“ pradinė stadija, ir padeda suprasti, kaip būtent užkrečiami atakuojami vartotojai.

Be to, ekspertai padarė išvadą, jog didelė tikimybė, kad visas šias kibernetines operacijas vykdė rusakalbiai programišiai. Netiesiogiai tai įrodo vienas iš vidinių „Epic“ virusų pavadinimų – „Zagruzchik.dll“. Be to, pagrindinis „Epic“ valdymo skydas nustato kalbą kodo 1251 puslapyje, naudojamame kirilicos simboliams vaizduoti.

Kenkėjiškos „Epic“ atakos pradėtos 2012 m. ir viršūnes pasiekė 2014 m. sausį bei vasarį. Pastarąjį kartą šios kampanijos aktyvumas buvo užfiksuotas visai neseniai – rugpjūčio 5 d. Atakos pirmiausia buvo taikomos į vyriausybės organus, ambasadas, karo įstaigas, tyrimų ir švietimo įstaigas, farmacijos bendroves. Daugiausia „Epic“ aukų ekspertai aptiko Prancūzijoje. Iš viso buvo užkrėsti 45 šalių vartotojai, didžioji jų dalis – Europoje ir Artimuosiuose Rytuose. Rusija taip pat pateko į šalių, susidūrusių su „Epic“ grėsme, sąrašą – šiuo metu ji yra ketvirtoje labiausiai nukentėjusių valstybių sąrašo vietoje. Spaudos pranešimas

Kaip nustatė „Kaspersky Lab“, „Epic“ operaciją vykdantys programišiai taiko nulinės dienos pažeidžiamų vietų eksploitus, socialinės inžinerijos metodus ir „watering hole“ tipo atakas, numatančias tyčinį potencialių aukų lankomiausių teisėtų tinklalapių užkrėtimą.

Į sistemą patekęs virusas „Epic“ gauna administratoriaus teises ir komandiniam serveriui perduoda informaciją apie auką. Jei užkrėstas kompiuteris priklauso apgavikus dominančios organizacijos darbuotojui, programišiai naudoja kenkėjišką programinę įrangą „Epic“ dar sudėtingesnio „Backdoor“ viruso plėtrai. Šis šnipas vadinamas „Cobra/Carbon system“, arba „Pfinet“, ir yra vienas iš milžiniškos kibernetinio šnipinėjimo kampanijos „Turla“ instrumentų.

„Mūsų tyrimo rezultatai liudija, kad turime reikalą su daugiaetape kenkėjiška kampanija, kurios pradžia yra operacija „Epic“. Manome, kad šiame etape atakuojantys nori tvirtai atsistoti ant kojų ir rasti informacijos prasme perspektyviausių aukų. Jei jiems pavyksta, užkrėstas įrenginys jungiasi prie kenkėjiškos sistemos „Carbon system“, per kurią apgavikai gauna jiems reikalingus duomenis. Sudėtingesnėms atakoms vykdyti apgavikai įgyvendina kampaniją „Turla“ ir naudoja pilno funkcionalumo kibernetinio šnipinėjimo platformą, vadinamą „Snake“, arba „Uroburos“, – pasakoja Aleksandras Gostevas, „Kaspersky Lab“ vyriausiasis antivirusų ekspertas.