Daugiau nei 2 800 bendrovių, kurių didžioji dalis yra susijusi su energetika ir mašinų gamyba, nukentėjo nuo globalios kibernetinio šnipinėjimo kampanijos „Crouching Yeti“ (taip pat žinomos „Energetic Bear“ vardu). Jos metu vagiama konfidenciali informacija (tarp jos ir kai kurių Rusijos bendrovių duomenys), kuri laikoma komercine paslaptimi. „Kaspersky Lab“ specialistai atliko tyrimą, kurio metu nustatė, kad apgavikai, vykdantys „Crouching Yeti“, organizavo ir daugybę kitų sudėtingų tikslinių atakų. Vienas iš minėtos kampanijos ypatumų – tai taikymas į pramonines IT infrastruktūras ir sistemas.

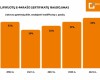

Pirmieji kampanijos veiksmai buvo atlikti dar 2010 metais, o kasdienės atakos vyksta iki šiol. Tarp sukčių aukų – mašinų gamybos, energetikos, pramonės, statybų, farmacijos, IT bendrovės ir švietimo institucijos. Didžioji jų dalis yra JAV ir Ispanijoje. Anksčiau buvo skelbiama, kad kampanija nukreipta į energetikos struktūras, bet „Kaspersky Lab“ identifikuotų aukų sąrašas rodo, kad kibernetinių nusikaltėlių interesai žymiai platesni. „Kaspersky Lab“ specialistai mano, kad kalbama ne apie siauros specializacijos operaciją, bet apie plačią šnipinėjimo kampaniją, liečiančią įvairius sektorius.

„Dalis analitikų mano, kad „Crouching Yeti“ – tai Rusijos programišių darbas, bet mes kol kas neradome šio fakto įrodymų. Daryti tokią išvadą remiantis programų surinkimo laiku, kaip daro kiti tyrinėtojai, mūsų nuomone, nekorektiška – panašiose laiko juostose yra ir daug kitų Rytų Europos šalių, be to, pačius laiko rodiklius labai lengva pakeisti. Aptiktuose vykdomuose failuose nėra nuorodų į kirilicą, kurios aptinkamos Rusijos apgavikų, įvykdžiusių „Red October“, „Miniduke“, „Snake“ ir daugybę kitų kampanijų, paprastai naudojamose schemose. Atvirkščiai, mes radome įrodymų, kad atakų autoriai moka prancūzų ir švedų kalbas. Todėl nutarėme pavadinti grupę kitu vardu, o jos kilmė kol kas – didelė paslaptis“, – pažymėjo Nicolia Briule, „Kaspersky Lab“ vyriausiasis antivirusų ekspertas.

„Crouching Yeti“ nepriskiriama prie techniškai sudėtingų kampanijų. Apgavikai nenaudoja nulinės dienos pažeidžiamų vietų – jie taiko paplitusius eksploitus. Tačiau tai netrukdė sukčiams sėkmingai vykdyti operaciją net kelerius metus. „Kaspersky Lab“ ekspertai surinko „Trojos“ ir „Backdoor“ virusų, skirtų vogti vertingą informaciją iš užkrėstų sistemų, taikymo įrodymus. Plačiausiai iš jų paplitęs yra „Trojos“ virusas „Havex“ – buvo aptiktos 27 įvairios šio viruso versijos, tarp jų papildomi moduliai, taikomi rinkti duomenims iš pramoninių sistemų. Vienas iš jų vietiniame tinkle ieškojo OPC serverių, paprastai naudojamų kartu su daugeliu pramoninių automatizavimo sistemų, ir rinko labai detalią informaciją apie jų darbą.

Valdymui buvo naudojamas platus įsilaužtų tinklalapių, daugiausia veikiančių JAV, Rusijos ir Vokietijos teritorijose, tinklas. Juose buvo saugoma pavogta informacija ir papildomi kenkėjiški moduliai, kurie buvo siunčiami į užkrėstas sistemas. Tarp šių modulių – instrumentai, skirti vogti slaptažodžius ir pašto kontaktus, ekrano nuotraukas, tekstinius dokumentus, lenteles, duomenų bazes, informacijos nešykles, apsaugotus failus, elektroninius raktus ir kitus vertingus duomenis.