„Kaspersky Lab“ įspėja, kad kibernetiniai nusikaltėliai bankams plėšti pradėjo taikyti valstybės finansuojamų išpuolių priemones ir taktiką. Bendrovė patvirtino, kad po metų „Carbanak“ virusas grįžo kaip „Carbanak 2.0“. Taip pat bendrovė aptiko dar dvi tuo pačiu stiliumi dirbančias grupuotes: „Metel“ ir GCMAN. Jos puola finansines organizacijas taikydamos atkurtų išpuolių metodus ir kiekvienai aukai pritaikytą virusinę programą kartu su teisėta programine įranga ir novatoriškomis pinigų išgryninimo sistemomis.

„Kaspersky Lab“ Globalių tyrimų ir analizės komanda šią informaciją paskelbė aukščiausio lygio saugumo analitikų susitikime „Kaspersky Security Analyst Summit“ (SAS), kuriame kasmet susitinka antivirusinių programų tyrėjai ir kūrėjai, pasaulinių teisėsaugos institucijų atstovai, Kompiuterinės pagalbos komandos (angl. Computer Emergency Readiness Team, CERT) ir saugumo tyrimų mokslo bendruomenės nariai.

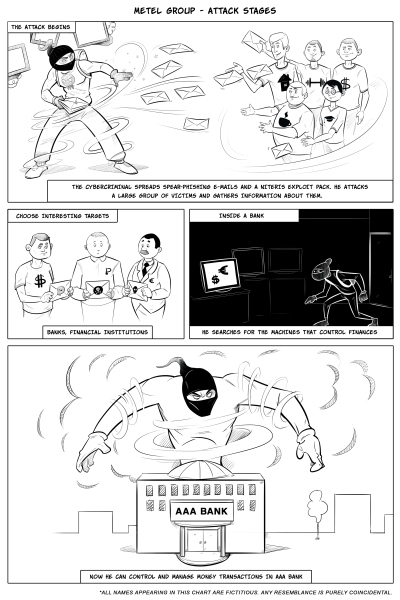

Kibernetinių nusikaltėlių grupuotė „Metel“ taiko daugybę triukų, bet pagarsėjo nepaprastai gudria schema: ji įgyja kompiuterių kontrolę banko, turinčio prieigą prie pinigų operacijų (pvz., banko skambučių centro ar pagalbos kompiuterių), viduje, ir tuomet gauja gali automatizuoti bankomatų atliekamų operacijų duomenų atkūrimą.

Duomenų atkūrimo mechanizmas užtikrina, kad debetinių kortelių balansas išlieka toks pat, nepriklausomai nuo bankomatų atliekamų sandorių numerio. Iki šiol pastebėtuose pavyzdžiuose nusikalstama grupuotė naktį važinėjo po Rusijos miestus ir tuštino tam tikriems bankams priklausančius bankomatus, naudodama tas pačias susikompromitavusių bankų debetines korteles. Per vieną naktį jie sugebėdavo išgryninti nemažai pinigų.

„Šiais laikais aktyvus kibernetinių išpuolių etapas yra trumpesnis. Kai užpuolikai išmoksta tobulai atlikti tam tikrą veiksmą, jie užtrunka tik kelias dienas ar savaitę, kad pasisavintų tai, ko nori, ir pabėgtų“, – komentuoja Sergejus Golovanovas, „Kaspersky Lab“ Globalių tyrimų ir analizės komandos saugumo ekspertas.

„Kaspersky Lab“ ekspertai aptiko, kad „Metel“ operatoriai užkrečia siųsdami specialiai paruoštus šlamštalaiškius su kenkėjiškais priedais, taip pat per „Niteris“ eksploitus, taikydami pažeidžiamumus į atakuojamų asmenų naršykles. Kad įsiskverbtų į kompiuterį, tinklo viduje nusikaltėliai naudoja teisėtus ir virusų paieškai skirtus įrankius, užgrobia vietinį domeno valdiklį ir galiausiai įgyja banko darbuotojų, atsakingų už mokėjimo kortelių apdorojimą, kompiuterių kontrolę.

„Metel“ grupuotė lieka aktyvi, ir jos veikla kol kas tiriama. Iki šiol nenustatyta jokių išpuolių už Rusijos ribų. Vis dėlto yra pagrindo įtarti, kad virusai yra daug labiau paplitę, o bankams visame pasaulyje patariama aktyviai patikrinti sistemas.

Visos trys nustatytos gaujos vis labiau linksta kenkėjiškas programas naudoti kartu su teisėta programine įranga. Kam kurti kenkėjiškas programas, kai teisėtos gali būti tokios pat veiksmingos ir atkreipti daug mažiau dėmesio?

Kalbant apie vagystes, GCMAN veikėjai eina dar toliau: kartais jie gali sėkmingai atakuoti organizaciją be jokių kenkėjiškų programų, veikdami tik teisėtais ir virusų paieškai skirtais įrankiais. „Kaspersky Lab“ ekspertai ištyrė atvejus, kai GCMAN naudojo „Putty“, VNC ir „Meterpreter“ programas įsiskverbti į tinklą, kol užpuolikai pasiekė kompiuterį, kuris galėjo būti naudojamas pervesti pinigus į e. valiutos paslaugas, neįspėdamas kitų bankinių sistemų.

Per vieną „Kaspersky Lab“ stebėtą išpuolį kibernetiniai nusikaltėliai tinkle išbuvo pusantrų metų, kol aktyvavo vagystes. Pinigai buvo pervedami po 200 JAV dolerių – tai didžiausias anoniminis pinigų pervedimo limitas Rusijoje. Kiekvieną minutę programinė įranga CRON paleisdavo kenkėjišką kodą, o kita suma buvo perkeliama į e. valiutos sąskaitas, priklausančias pinigų plovimo tarpininkams. Sandorio pavedimai buvo siunčiami tiesiogiai į banko tiekėjų mokėjimo paskyras ir nebuvo matomi banko vidaus sistemose.

Pagaliau „Carbanak 2.0“ pakartotinis „Carbanak“ viruso atgimimas išplėtė nuolatines grėsmes, taikydamas tuos pačius įrankius ir metodus, bet kitokį nukentėjusiojo profilį ir novatorišką pinigų išgryninimo būdą.

2015 m. „Carbanak 2.0“ grupuotės tikslu tapo ne tik bankai, bet ir įvairių organizacijų biudžeto sudarymo ir apskaitos skyriai. Vieno „Kaspersky Lab“ stebėto išpuolio metu „Carbanak 2.0“ grupuotė įsibrovė į finansų įstaigą ir pradėjo keisti vienos didelės bendrovės finansinius duomenis. Jie buvo pakeisti pinigų plovimo tarpininkavimo duomenimis, kaip neva bendrovės akcininko, ir atvaizdavo prisijungimo informaciją.

„Finansinių institucijų išpuoliai – nerimą kelianti 2015 m. tendencija, kai kibernetiniai nusikaltėliai agresyviai naudoja valstybės finansuojamų išpuolių instrumentus. „Carbanak“ grupuotė – tik pirmoji iš daugelio. Nusikaltėliai greitai mokosi taikyti naujas technologijas savo veikloje. Netrukus jie iš vartotojų puolimo gali persimesti į bankų išpuolius. Jų logika paprasta – pinigai, – įspėja Sergejus Golovanovas. – Mes siekiame parodyti, kaip ir kur nusikaltėliai gali pasiekti jūsų pinigus. Tikiuosi, išgirdę apie GCMAN išpuolius, jūs pasidomėsite, kaip apsaugoti jūsų internetinės bankininkystės serveriai. „Carbanak“ atveju mes patariame saugoti duomenų bazę, kurioje yra informacija apie sąskaitų savininkus, ne tik jų pinigų likučiai.“

„Kaspersky Lab“ produktai sėkmingai aptinka ir blokuoja „Carbanak“, „Metel“ ir GCMAN taikomas kenkėjiškas programas. Bendrovė taip pat skelbia svarbų „Kompromisų rodiklį“ (angl. Indicators of Compromise, TOK) ir kitus duomenis, kad padėtų organizacijoms ieškoti jas užpuolusių grupuočių pėdsakų savo verslo tinkle.

Mes raginame visas organizacijas atidžiai patikrinti savo tinklus. Jei aptikote virusus, išvalykite savo sistemas ir apie įsibrovimą praneškite teisėsaugos institucijoms.