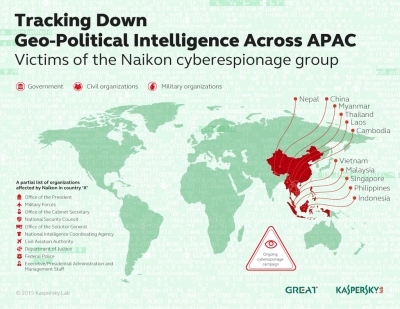

Tyrinėdami vieną aktyviausių kibernetinio šnipinėjimo Pietryčių Azijoje kampanijų „Naikon“ „Kaspersky Lab“ specialistai išsiaiškino, kad nuo sukčių veiksmų jau penkerius metus kenčia valstybinės, karinės ir visuomeninės organizacijos 11-oje regiono šalių, konkrečiai Filipinuose, Malaizijoje, Kambodžoje, Indonezijoje, Vietname, Mianmare, Singapūre, Nepale, Tailande, Laose ir Kinijoje.

Sukčiai, greičiausiai kalbantys kinų kalba, išdėsto visą kibernetinių atakų infrastruktūrą tiesiogiai šalies teritorijoje ir tada jau gali realiuoju laiku jungtis prie aukų ir pasisavinti jiems aktualią informaciją. „Kaspersky Lab“ išsiaiškino, kad bent vienos „Naikon“ operacijos metu kiekvienai šaliai buvo skirtas operatorius, gerai išmanantis kultūrinius jam patikėtos teritorijos ypatumus (pavyzdžiui, vartotojų įprotį naudotis asmeniniu paštu darbo tikslais).

Programinės šnipinėjimo įrangos „Naikon“ kūrėjų arsenale – 48 įvairių nuotolinių operacijų komandos, tarp jų – skirtos tikrinti atakuojamame korporatyviniame tinkle esančius duomenis, išsiųsti ir parsisiųsti failų, diegti papildomus modulius. Į aukų sistemas kenkėjiškos programos patenka tikslinio šlamštalaiškių siuntimo būdu. Laiškuose yra priedų, kurie potencialiai gali sudominti gavėjus. Iš tikrųjų šie priedai turi failą, kuris į kompiuterį įdiegia šnipinėjimo programinę įrangą.

2014 m. „Kaspersky Lab“ pažymėjo gerokai padidėjusį grupuotės aktyvumą. Iš karto po dingusio „Malaysia Airlines“ lėktuvo, vykdančio skrydį MH 370, tragedijos sukčiai atliko masinį siuntimą organizacijoms, potencialiai turinčioms informacijos apie tragediją.

„Kibernetiniai nusikaltėliai, vykdantys „Naikon“, sugebėjo sukurti labai lanksčią infrastruktūrą, kuri gali būti lengvai išplėtota bet kurioje juos dominančioje šalyje ir leidžia nukreipti informaciją iš aukų sistemų į sukčių serverį. Be to, reikalingų duomenų gavimas ženkliai palengvinamas dėl skirtų operatorių, kurie „užsiima“ tam tikrais vartotojais“, – pasakoja Kurtas Baumgartneris, „Kaspersky Lab“ vyriausiasis antivirusų ekspertas.

„Kaspersky Lab“ produktai, turintys automatinės apsaugos nuo eksploitų funkciją, neutralizuoja šią grėsmę ir atpažįsta kenkėjiškus komponentus, taikomus šiose atakose, būtent „Exploit.MSWord.CVE- 2012-0158“, „Exploit.MSWord.Agent“, „Backdoor.Win32.MsnMM“, „Trojan.Win32.Agent“ ir „Backdoor.Win32.Agent“.