Užpuolikai pasinaudojo „Facebook“ keitimosi žinutėmis programa ir socialine inžinerija kenkėjiškai „JavaScript“ programai platinti, ir greičiausiai tai šiek tiek pakeis reklamos turinio platinimo procesą.

Deividas Jakobis (David Jacoby), „Kaspersky Lab“ pasaulio tyrimų ir analizės komandos vyriausiasis saugumo ekspertas teigė, kad pastebėjo išpuolį, kuris, jo nuomone, yra didelės kampanijos, vykdomos socialinės žiniasklaidos platformoje, dalis. Ketvirtadienį Jakobis tinklaraštyje „Securelist“ parašė, kad kampanijos kodas yra „pažengęs ir agresyvus“ ir naudoja „daugybę domenų stebėjimui užkirsti kelią“, taip uždirbdamas daug savo įrašo paspaudimų.

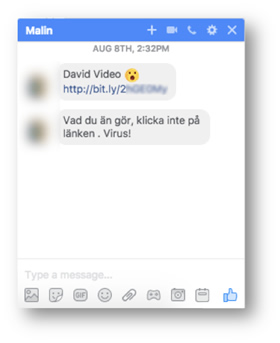

Pranešime nurodomas aukos vardas ir sąvoka „vaizdo įrašas“, siekiant paskatinti naudotojus spustelėti sutrumpintą pranešimo nuorodą bit.ly. Jei asmuo spusteli, jis nukreipiamas į „Google“ dokumentų puslapį, kuriame yra nukentėjusiojo „Facebook“ nuotraukų albumo vaizdas.

„Google“ dokumentų puslapyje pradeda veikti socialinė inžinerija. Nuotraukoje yra permatomas grojimo mygtukas, panašus į vaizdo įrašą. Jį paspaudęs naudotojas nukreipiamas į kelias svetaines, kelis domenus, eksperto vadinamus domenų grandine, kuri iš tiesų yra reklaminio turinio platinimo programinė įranga.

Tyrėjas priduria, kad kol kas neaišku, kaip reklaminė programinė įranga platinama taikant „Facebook“ keitimosi žinutėmis programą, bet jis tęsia tyrimus. D. Jakobis mano, kad tai gali būti dėl pavogtų naršyklių ar „spustelėjimų“ įgaliojimų.

Fransas Rosenas (Frans Rosén), saugumo bendrovės „Detectify“ patarėjas išsiaiškino, kad bent vienas kampanijos vektorius panaudojo pažeistus „Chrome“ plėtinius „Twitter“, jog išplatintų reklamas. F. Rosenas trečiadienio popietę „Fcebook“ paskelbė kenkėjiškos „JavaScript“ programos kopiją.

Nors nėra jokios realios kenkėjiškos programos nukentėjusiojo kompiuteryje, D. Jakobis sako, kad skelbimai vis tiek atsisiunčiami. Be to, užpuolikai greičiausiai užsidirbs, kai nukentėjusieji bus puolami taikant šią kenkėjišką programą.

„Kiek matau, nėra atsiųstos jokios realios kenkėjiškos programos („Trojos“ virusų, eksploitų), tačiau šiuos veiksmus vykdantys žmonės greičiausiai nemažai užsidirba iš skelbimų ir gauna prieigą prie daugybės „Facebook“ paskyrų.“

„Facebook Messenger" atstovas sakė, kad yra keli metodai, kuriuos taikant siekiama užkirsti kelią kenkėjiškoms nuorodoms pokalbių svetainėse.

„Mes palaikome keletą automatizuotų sistemų, kurios padės sustabdyti kenksmingų nuorodų ir failų atsiradimą „Facebook“. Jei įtariate, kad jūsų kompiuteris yra užkrėstas kenkėjiškų programų, suteiksime nemokamą mūsų patikimų partnerių antivirusinę skenavimo programą. Mes patariame, kaip išlikti saugiems, ir dalijamės nuorodomis į šias skenavimo programas facebook.com/help“, – sakė „Facebook“ atstovas.

Praėjusią vasarą „Facebook“ nustatė Messenger“ programos pažeidžiamumą – užpuolikai galėjo pasiekti ir keisti pokalbius. „Check Point Software“ technologiją taikantys tyrėjai teigė, kad jei auka būtų įtikinta spustelėti kenkėjišką nuorodą, jie galėtų paleisti kenkėjišką programą arba sukurti ryšį su užpuoliko komandos ir valdymo serveriu.

„Facebook“ atmetė kelis iš šių kaltinimų, bet 2016 m. birželį klaidą ištaisė.